DKnife নামে একটি নতুন আবিষ্কৃত টুলকিট 2019 সাল থেকে এজ-ডিভাইস লেভেলে ট্রাফিক হাইজ্যাক করতে এবং গুপ্তচরবৃত্তি প্রচারে ম্যালওয়্যার বিতরণ করতে ব্যবহার করা হচ্ছে।

এই ফ্রেমওয়ার্ক ট্র্যাফিক মনিটরিং এবং অ্যান্টি-হস্তক্ষেপ (AITM) কার্যকলাপের জন্য চুক্তি-পরবর্তী কাঠামো হিসাবে কাজ করে। এটি নেটওয়ার্কে এন্ডপয়েন্ট (কম্পিউটার, মোবাইল ডিভাইস, আইওটি) এর জন্য নির্ধারিত ট্র্যাফিককে আটকাতে এবং ম্যানিপুলেট করার জন্য ডিজাইন করা হয়েছে।

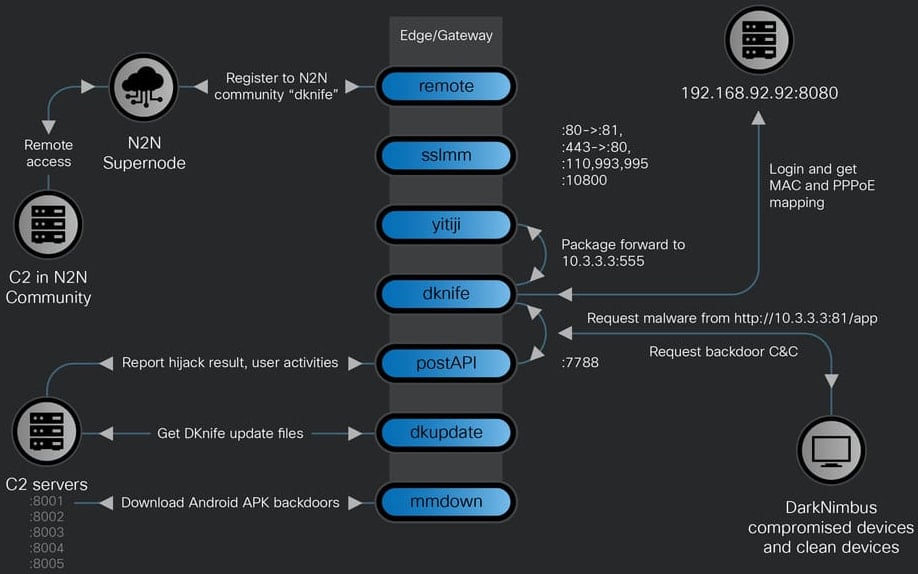

Cisco Talos-এর গবেষকরা বলছেন DKnife হল একটি ELF ফ্রেমওয়ার্ক যার মধ্যে সাতটি লিনাক্স-ভিত্তিক উপাদান রয়েছে যা গভীর প্যাকেট পরিদর্শন (DPI), ট্রাফিক ম্যানিপুলেশন, শংসাপত্র সংগ্রহ এবং ম্যালওয়্যার সরবরাহের জন্য ডিজাইন করা হয়েছে।

ম্যালওয়্যার বৈশিষ্ট্যগুলি উপাদানের নাম এবং কোড মন্তব্যগুলিতে চীনা ভাষার নিদর্শনগুলিকে সরলীকৃত করে এবং স্পষ্টতই চীনা পরিষেবাগুলি যেমন ইমেল সরবরাহকারী, মোবাইল অ্যাপস, মিডিয়া ডোমেন এবং WeChat ব্যবহারকারীদের লক্ষ্য করে৷

Talos গবেষকরা উচ্চ আত্মবিশ্বাসের সাথে মূল্যায়ন করেন যে DKnife-এর অপারেটর একজন চীন-নেক্সাস হুমকি অভিনেতা।

সূত্র: Cisco Talos

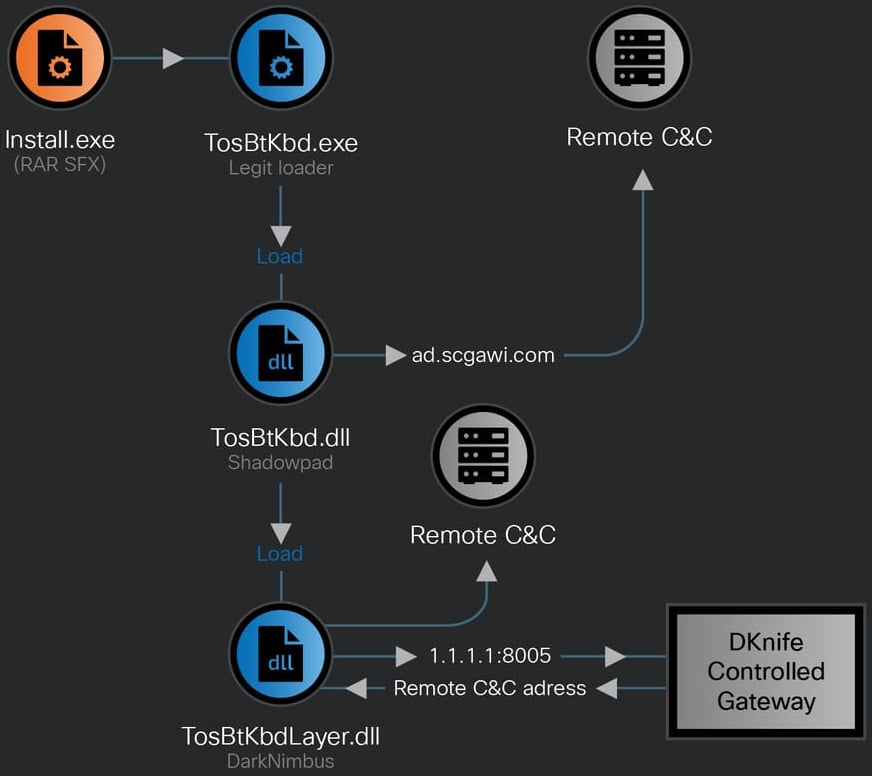

গবেষকরা নির্ধারণ করতে পারেননি যে নেটওয়ার্ক সরঞ্জামগুলি কীভাবে আপোস করা হয়েছিল, তবে তারা দেখেছেন যে DKnife শ্যাডোপ্যাড এবং ডার্কনিম্বাস ব্যাকডোরগুলির সাথে বিতরণ এবং যোগাযোগ করেছে, উভয়ই চীনা হুমকি অভিনেতাদের সাথে যুক্ত।

DKnife সাতটি মডিউল নিয়ে গঠিত, যার প্রত্যেকটি C2 সার্ভারের সাথে যোগাযোগ, ট্রাফিক রিলে করা বা ডাইভার্ট করা এবং দূষিত ট্র্যাফিকের উত্স লুকানোর সাথে সম্পর্কিত নির্দিষ্ট কার্যকলাপের জন্য দায়ী:

- dknife.bin – প্যাকেট পরিদর্শন এবং আক্রমণের যুক্তির জন্য দায়ী, এটি আক্রমণের স্থিতি, ব্যবহারকারীর কার্যকলাপ এবং সংগৃহীত ডেটা পাঠায়

- postapi.bin – DKnife.bin এবং C2 সার্ভারের মধ্যে রিলে উপাদান

- sslmm.bin – HAProxy থেকে প্রাপ্ত কাস্টম বিপরীত প্রক্সি সার্ভার

- yitiji.bin – রাউটারে একটি ভার্চুয়াল ইথারনেট ইন্টারফেস (TAP) তৈরি করে এবং আক্রমণকারীর ট্র্যাফিক রুট করার জন্য এটি LAN-এ ব্রিজ করে

- remote.bin – পিয়ার-টু-পিয়ার ভিপিএন ক্লায়েন্ট n2n ভিপিএন সফ্টওয়্যার ব্যবহার করে

- mmdown.bin – অ্যান্ড্রয়েড APK ফাইলের জন্য ম্যালওয়্যার ডাউনলোডার এবং আপডেটার

- dkupdate.bin – DKnife উপাদানগুলি ডাউনলোড, স্থাপন এবং আপডেট করুন

“এর [DKnife’s] “মূল ক্ষমতাগুলির মধ্যে রয়েছে আপডেট করা C2 ব্যাকডোর পরিবেশন করা, DNS হাইজ্যাক করা, অ্যান্ড্রয়েড অ্যাপ্লিকেশন আপডেট এবং বাইনারি ডাউনলোড হাইজ্যাক করা, শ্যাডোপ্যাড এবং ডার্কনিম্বাস ব্যাকডোর বিতরণ করা, বেছে বেছে নিরাপত্তা-পণ্য ট্র্যাফিক বাধা দেওয়া এবং দূরবর্তী C2 সার্ভারে ব্যবহারকারীর কার্যকলাপে অনুপ্রবেশ করা,” গবেষকরা এই সপ্তাহে একটি প্রতিবেদনে বলেছেন।

একবার ইনস্টল করা হলে, DKnife ব্যবহার করে yitiji.bin ব্যক্তিগত IP ঠিকানা 10.3.3.3-এ রাউটারে একটি ব্রিজড TAP ইন্টারফেস (ভার্চুয়াল নেটওয়ার্ক ডিভাইস) তৈরি করার উপাদান। এটি হুমকি অভিনেতাকে উদ্দেশ্যযুক্ত হোস্টে তাদের ট্রানজিটে নেটওয়ার্ক প্যাকেটগুলিকে আটকাতে এবং পুনরায় লেখার অনুমতি দেয়।

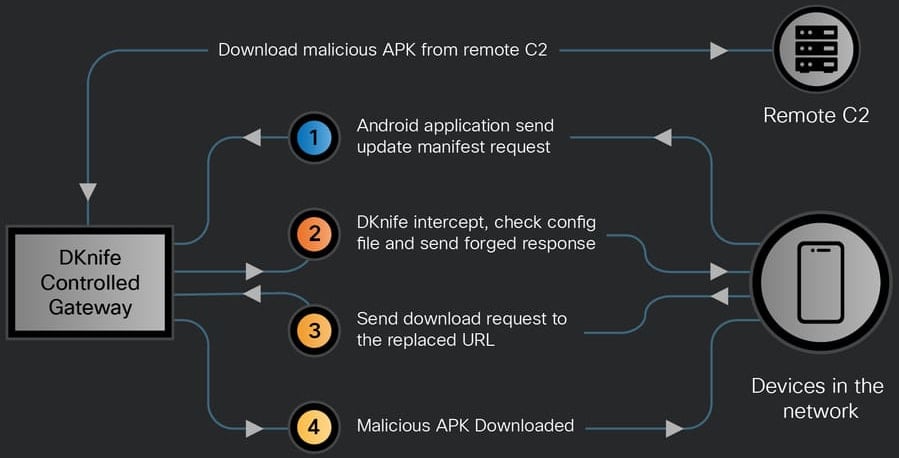

এইভাবে, DKnife মোবাইল ডিভাইস বা উইন্ডোজ সিস্টেমে নেটওয়ার্কের মাধ্যমে ক্ষতিকারক APK ফাইলগুলি বিতরণ করতে ব্যবহার করা যেতে পারে।

সিসকো গবেষকরা দেখেছেন যে DKnife একটি চীনা ফার্মের শংসাপত্রের সাথে স্বাক্ষরিত উইন্ডোতে শ্যাডোপ্যাড ব্যাকডোর ছেড়ে দিচ্ছে। এই ক্রিয়াটি ডার্কনিম্বাস ব্যাকডোর মোতায়েন দ্বারা অনুসরণ করা হয়েছিল। অ্যান্ড্রয়েড ডিভাইসে, ব্যাকডোর সরাসরি DKnife দ্বারা বিতরণ করা হয়।

সূত্র: Cisco Talos

DKnife Framework কার্যকলাপের সাথে সম্পর্কিত একই অবকাঠামোতে, গবেষকরা আরও আবিষ্কার করেছেন যে এটি WizardNet ব্যাকডোর হোস্ট করছে, যা ESET গবেষকরা পূর্বে Spellbinder AITM ফ্রেমওয়ার্কের সাথে সংযুক্ত করেছিলেন।

পেলোড ডেলিভারি ছাড়াও, DKnife এছাড়াও সক্ষম:

- ডিএনএস হাইজ্যাকিং

- Android অ্যাপ আপডেট হাইজ্যাক করা

- উইন্ডোজ বাইনারি হাইজ্যাক করা

- POP3/IMAP ডিক্রিপশনের মাধ্যমে শংসাপত্র সংগ্রহ

- ফিশিং পেজ হোস্টিং

- অ্যান্টি-ভাইরাস ট্রাফিক ব্যাঘাত

- মেসেজিং অ্যাপ ব্যবহার (ওয়েচ্যাট এবং সিগন্যাল), ম্যাপ অ্যাপ ব্যবহার, সংবাদ খরচ, কলিং কার্যকলাপ, রাইড-হেলিং এবং কেনাকাটা সহ ব্যবহারকারীর কার্যকলাপ পর্যবেক্ষণ করা

সিসকো ট্যালোস বলেছেন যে ভয়েস এবং ভিডিও কল, পাঠ্য বার্তা, পাঠানো এবং প্রাপ্ত ছবি এবং প্ল্যাটফর্মে পড়া নিবন্ধগুলির জন্য DKnife মনিটরিংয়ের সাথে WeChat কার্যকলাপগুলি আরও বিশ্লেষণাত্মকভাবে ট্র্যাক করা হয়।

সূত্র: Cisco Talos

ব্যবহারকারীর কার্যকলাপ ইভেন্টগুলি প্রথমে DKnife-এর উপাদানগুলির মধ্যে অভ্যন্তরীণভাবে রুট করা হয় এবং তারপর HTTP POST অনুরোধের মাধ্যমে নির্দিষ্ট কমান্ড-এন্ড-কন্ট্রোল (C2) API এন্ডপয়েন্টে বিতরণ করা হয়।

যেহেতু DKnife গেটওয়ে ডিভাইসে বসে এবং প্যাকেটের মধ্য দিয়ে যাওয়ার সাথে সাথে ইভেন্টগুলি রিপোর্ট করে, এটি ব্যবহারকারীর কার্যকলাপ নিরীক্ষণ এবং রিয়েল টাইমে ডেটা সংগ্রহ করার অনুমতি দেয়।

গবেষকরা বলছেন যে জানুয়ারী 2026 পর্যন্ত, DKnife C2 সার্ভার এখনও সক্রিয় রয়েছে। Cisco Talos এই কার্যকলাপের সাথে যুক্ত সমঝোতার সূচকের (IOCs) সম্পূর্ণ সেট প্রকাশ করেছে।

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷