‘শ্যাডো ক্যাম্পেইন’ নামে একটি বৈশ্বিক স্কেল অপারেশনে একটি রাষ্ট্র-স্পন্সরড থ্রেট গ্রুপ 37টি দেশে সরকারী এবং গুরুত্বপূর্ণ অবকাঠামো সংস্থার কয়েক ডজন নেটওয়ার্কের সাথে আপস করেছে।

গত বছরের নভেম্বর থেকে ডিসেম্বরের মধ্যে, অভিনেতা 155টি দেশের সরকারি সংস্থাগুলিকে লক্ষ্য করে পুনরুদ্ধার কার্যকলাপে জড়িত ছিলেন।

পালো অল্টো নেটওয়ার্কের ইউনিট 42 বিভাগের মতে, গ্রুপটি কমপক্ষে জানুয়ারী 2024 সাল থেকে সক্রিয় রয়েছে এবং এশিয়া থেকে কাজ করবে বলে বিশ্বাস করা হয়। যতক্ষণ না নির্দিষ্ট অ্যাট্রিবিউশন সম্ভব হয়, গবেষকরা অভিনেতাকে TGR-STA-1030/UNC6619 হিসাবে ট্র্যাক করেন।

‘শ্যাডো ক্যাম্পেইন’ ক্রিয়াকলাপ প্রাথমিকভাবে সরকারী মন্ত্রণালয়, আইন প্রয়োগকারী, সীমান্ত নিয়ন্ত্রণ, অর্থ, বাণিজ্য, জ্বালানি, খনি, অভিবাসন এবং কূটনৈতিক সংস্থাগুলিতে ফোকাস করে।

ইউনিট 42 গবেষকরা নিশ্চিত করেছেন যে আক্রমণগুলি সফলভাবে 37টি দেশে কমপক্ষে 70টি সরকারী এবং সমালোচনামূলক অবকাঠামো সংস্থাকে প্রভাবিত করেছে।

এতে বাণিজ্য নীতি, ভূ-রাজনৈতিক ইস্যু এবং মার্কিন যুক্তরাষ্ট্রে নির্বাচনের সাথে জড়িত সংস্থাগুলি অন্তর্ভুক্ত রয়েছে; অনেক ইউরোপীয় রাজ্যে মন্ত্রণালয় এবং সংসদ; অস্ট্রেলিয়ার ট্রেজারি বিভাগ; এবং তাইওয়ানে সরকারী এবং সমালোচনামূলক অবকাঠামো।

সূত্র: ইউনিট 42

লক্ষ্যবস্তু বা আপোসকৃত সংস্থাগুলির সাথে দেশগুলির তালিকা বিস্তৃত এবং নির্দিষ্ট সময়ে নির্দিষ্ট অঞ্চলগুলিতে ফোকাস করে যা নির্দিষ্ট ঘটনা দ্বারা চালিত বলে মনে হয়।

গবেষকরা বলছেন যে 2025 সালের অক্টোবরে মার্কিন সরকার শাটডাউনের সময়, হুমকি অভিনেতারা উত্তর, মধ্য এবং দক্ষিণ আমেরিকায় (ব্রাজিল, কানাডা, ডোমিনিকান রিপাবলিক, গুয়াতেমালা, হন্ডুরাস, জ্যামাইকা, মেক্সিকো, পানামা, এবং ত্রিনিদাদ ও টোবাগো) সত্তা স্ক্যান করার আগ্রহ বাড়িয়েছিল।

জাতীয় নির্বাচনের মাত্র 30 দিন আগে “হন্ডুরান সরকারী অবকাঠামো হোস্টিং অন্তত 200টি আইপি ঠিকানা” এর বিরুদ্ধে উল্লেখযোগ্য পুনরুদ্ধার কার্যকলাপ আবিষ্কৃত হয়েছিল, কারণ উভয় প্রার্থীই তাইওয়ানের সাথে কূটনৈতিক সম্পর্ক পুনরুদ্ধার করার ইচ্ছার ইঙ্গিত করেছিলেন।

ইউনিট 42 মূল্যায়ন করে যে হুমকি গোষ্ঠী নিম্নলিখিত সংস্থাগুলির সাথে আপস করেছে:

- ব্রাজিলের খনি ও শক্তি মন্ত্রণালয়

- বলিভিয়ার খনির সত্তা নেটওয়ার্ক

- মেক্সিকোর দুটি মন্ত্রণালয়

- পানামার একটি সরকারি অবকাঠামো

- একটি আইপি ঠিকানা যা ভেনেজোলানা ডি ইন্ডাস্ট্রিয়া টেকনোলজিকা সুবিধার ভূ-অবস্থান করে

- সাইপ্রাস, চেকিয়া, জার্মানি, গ্রীস, ইতালি, পোল্যান্ড, পর্তুগাল এবং সার্বিয়ার সরকারি সংস্থাগুলির সাথে চুক্তি স্বাক্ষরিত

- একটি ইন্দোনেশিয়ার বিমান সংস্থা

- মালয়েশিয়ার বেশ কয়েকটি সরকারী বিভাগ এবং মন্ত্রণালয়

- একটি মঙ্গোলিয়ান আইন প্রয়োগকারী ইউনিট

- তাইওয়ানের পাওয়ার টুলস শিল্পে একটি নেতৃস্থানীয় সরবরাহকারী

- একটি থাই সরকার বিভাগ (সম্ভবত অর্থনৈতিক এবং আন্তর্জাতিক বাণিজ্য তথ্যের জন্য)

- গণতান্ত্রিক প্রজাতন্ত্র কঙ্গো, জিবুতি, ইথিওপিয়া, নামিবিয়া, নাইজার, নাইজেরিয়া এবং জাম্বিয়াতে গুরুত্বপূর্ণ অবকাঠামো ইউনিট

ইউনিট 42 এও বিশ্বাস করে যে TGR-STA-1030/UNC6619 অস্ট্রেলিয়ার ট্রেজারি বিভাগ, আফগানিস্তানের অর্থ মন্ত্রণালয় এবং নেপালের প্রধানমন্ত্রী ও মন্ত্রী পরিষদের অফিসের সাথে যুক্ত অবকাঠামোর সাথে SSH-কে সংযুক্ত করার চেষ্টা করেছে।

এই চুক্তিগুলি ছাড়াও, গবেষকরা অন্যান্য দেশে সংস্থাগুলিকে লক্ষ্য করে পুনরুদ্ধার কার্যকলাপ এবং লঙ্ঘনের প্রচেষ্টার ইঙ্গিত দেওয়ার প্রমাণ খুঁজে পেয়েছেন।

তিনি বলেছেন যে অভিনেতা চেক সরকারের সাথে যুক্ত অবকাঠামো (সেনা, পুলিশ, সংসদ, স্বরাষ্ট্র মন্ত্রণালয়, অর্থ, পররাষ্ট্র মন্ত্রণালয় এবং রাষ্ট্রপতির ওয়েবসাইট) স্ক্যান করেছেন।

হুমকি গোষ্ঠীটি 600 টিরও বেশি আইপি হোস্টিংকে লক্ষ্য করে ইইউ অবকাঠামোর সাথে সংযোগ করার চেষ্টা করেছিল *.europa.eu ডোমেইন জুলাই 2025 সালে, গ্রুপটি জার্মানির উপর দৃষ্টি নিবদ্ধ করে এবং সরকারী সিস্টেম হোস্টিং 490 টিরও বেশি আইপি ঠিকানার সাথে সংযোগ চালু করে।

ছায়া আক্রমণ অভিযান সিরিজ

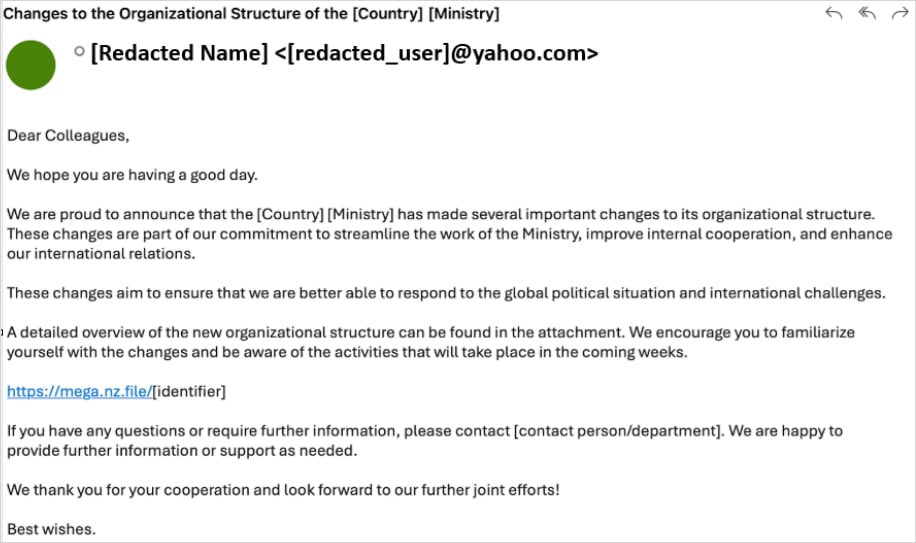

প্রাথমিক ক্রিয়াকলাপগুলি সরকারী আধিকারিকদের পাঠানো অত্যন্ত সিমুলেটেড ফিশিং ইমেলের উপর নির্ভর করে, যা সাধারণত স্বরাষ্ট্র মন্ত্রকের পুনর্গঠন প্রচেষ্টাকে উল্লেখ করে।

ইমেলগুলি Mega.nz স্টোরেজ পরিষেবাতে হোস্ট করা স্থানীয় নামকরণ সহ ক্ষতিকারক সংরক্ষণাগারগুলির লিঙ্কগুলি এম্বেড করেছে৷ সংকুচিত ফাইলগুলিতে Diaoyu নামক একটি ম্যালওয়্যার লোডার এবং একটি জিরো-বাইট PNG ফাইল রয়েছে৷ pic1.png.

সূত্র: ইউনিট 42

ইউনিট 42 গবেষক দেখতে পেয়েছেন যে দিয়াওয়ু লোডার কোবাল্ট স্ট্রাইক পেলোড এবং ওয়েশেল ফ্রেমওয়ার্ক ফর কমান্ড-এন্ড-কন্ট্রোল (C2) কে কিছু শর্তে আনবে, যা একটি বিশ্লেষণ ফাঁকি তদন্তের সমতুল্য।

“1440 এর চেয়ে বেশি বা সমান একটি অনুভূমিক স্ক্রীন রেজোলিউশনের হার্ডওয়্যার প্রয়োজনীয়তার বাইরে, নমুনাটি তার কার্যকরী ডিরেক্টরিতে একটি নির্দিষ্ট ফাইলের (pic1.png) জন্য পরিবেশগত নির্ভরতা পরীক্ষা করে,” গবেষকরা বলেছেন।

তারা ব্যাখ্যা করে যে শূন্য-বাইট চিত্রটি একটি ফাইল-ভিত্তিক অখণ্ডতা পরীক্ষা হিসাবে কাজ করে। এর অনুপস্থিতিতে, ম্যালওয়্যারটি এমনকি আপস করা হোস্টকে পরিদর্শন করার আগেই মেরে ফেলা হয়।

সনাক্তকরণ এড়াতে, লোডার নিম্নলিখিত সুরক্ষা পণ্যগুলি থেকে চলমান প্রক্রিয়াগুলি সন্ধান করে: ক্যাসপারস্কি, আভিরা, বিটডিফেন্ডার, সেন্টিনেল ওয়ান এবং নর্টন (সিম্যানটেক)।

ফিশিং ছাড়াও, TGR-STA-1030/UNC6619 প্রাথমিক অ্যাক্সেস পাওয়ার জন্য অন্তত 15টি পরিচিত দুর্বলতাকে কাজে লাগিয়েছে। ইউনিট 42 খুঁজে পেয়েছে যে হুমকি অভিনেতারা এসএপি সলিউশন ম্যানেজার, মাইক্রোসফ্ট এক্সচেঞ্জ সার্ভার, ডি-লিঙ্ক এবং মাইক্রোসফ্ট উইন্ডোজে সুরক্ষা সমস্যাগুলিকে কাজে লাগিয়েছে।

নতুন লিনাক্স রুটকিট

ছায়া প্রচারাভিযানের জন্য ব্যবহৃত TGR-STA-1030/UNC6619-এর টুলকিটটি ব্যাপক এবং এতে বিহাইন্ডার, গডজিলা এবং নিও-রেগর্গের মতো ওয়েবশেল, পাশাপাশি নেটওয়ার্ক টানেলিং টুল যেমন GO সিম্পল টানেল (GOST), ফাস্ট রিভার্স প্রক্সি সার্ভার (FRPS) এবং IOX অন্তর্ভুক্ত রয়েছে।

যাইহোক, গবেষকরা ‘শ্যাডোগার্ড’ নামক একটি কাস্টম লিনাক্স কার্নেল eBPF রুটকিটও আবিষ্কার করেছেন, যেটিকে তারা TGR-STA-1030/UNC6619 হুমকি অভিনেতার জন্য অনন্য বলে মনে করেন।

“EBPF ব্যাকডোরগুলি সনাক্ত করা অত্যন্ত কঠিন কারণ তারা সম্পূর্ণরূপে অত্যন্ত বিশ্বস্ত কার্নেল স্থানের মধ্যে কাজ করে,” গবেষকরা ব্যাখ্যা করেছেন।

“এটি তাদের মূল সিস্টেম ফাংশন এবং অডিট লগগুলিকে নিরাপত্তা সরঞ্জাম বা সিস্টেম মনিটরিং অ্যাপ্লিকেশন দ্বারা প্রকৃত ডেটা দেখা যাওয়ার আগে ম্যানিপুলেট করার অনুমতি দেয়।”

ShadowGuard কার্নেল স্তরে দূষিত প্রক্রিয়ার তথ্য লুকিয়ে রাখে, সিস্কাল ইন্টারসেপশন ব্যবহার করে স্ট্যান্ডার্ড লিনাক্স মনিটরিং টুল থেকে 32টি পিআইডি পর্যন্ত লুকিয়ে রাখে। এটি ম্যানুয়াল পরিদর্শন ফাইল এবং নাম পরিবর্তন করা ডিরেক্টরি থেকেও লুকিয়ে রাখতে পারে swsecret.

অতিরিক্তভাবে, ম্যালওয়্যারের একটি প্রক্রিয়া রয়েছে যা এর অপারেটরকে দৃশ্যমান থাকা উচিত এমন প্রক্রিয়াগুলি সংজ্ঞায়িত করতে দেয়।

ছায়া প্রচারাভিযানে ব্যবহৃত অবকাঠামো মার্কিন যুক্তরাষ্ট্র, সিঙ্গাপুর এবং যুক্তরাজ্যের বৈধ VPS প্রদানকারীর সাথে শিকার-মুখী সার্ভারের পাশাপাশি ট্র্যাফিক বাধা দেওয়ার জন্য রিলে সার্ভার এবং আবাসিক প্রক্সি বা টরের উপর নির্ভর করে।

গবেষকরা C2 ডোমেনের ব্যবহার উল্লেখ করেছেন যা লক্ষ্যের সাথে পরিচিত হবে, যেমন ফরাসি-ভাষী দেশগুলির জন্য .gouv শীর্ষ-স্তরের এক্সটেনশনের ব্যবহার বা dog3rj[.]কৌশল ইউরোপীয় অঞ্চলে হামলার ডোমেইন।

“এটা সম্ভব যে ডোমেন নামটি ‘DOGE জুনিয়র’-এর একটি রেফারেন্স হতে পারে, যার একাধিক অর্থ একটি পাশ্চাত্য প্রেক্ষাপটে, যেমন মার্কিন সরকারের দক্ষতা বিভাগ বা একটি ক্রিপ্টোকারেন্সির নাম,” গবেষকরা ব্যাখ্যা করেন৷

ইউনিট 42 অনুসারে, TGR-STA-1030/UNC6619 একটি সক্রিয়ভাবে পরিপক্ক গুপ্তচরবৃত্তির অভিনেতার প্রতিনিধিত্ব করে যা কৌশলগত, অর্থনৈতিক এবং রাজনৈতিক বুদ্ধিমত্তাকে অগ্রাধিকার দেয় এবং ইতিমধ্যে বিশ্বজুড়ে কয়েক ডজন সরকারকে সংক্রামিত করেছে।

ইউনিট 42 রিপোর্টে ডিফেন্ডারদের এই আক্রমণগুলি সনাক্ত করতে এবং প্রতিরোধ করতে সাহায্য করার জন্য রিপোর্টের নীচে সমঝোতার সূচক (IOC) অন্তর্ভুক্ত রয়েছে।

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷