সাইবার অপরাধীদের নিয়ন্ত্রণে কিমউলফ – একটি বিঘ্নিত বটনেট যা 2 মিলিয়নেরও বেশি ডিভাইসকে সংক্রামিত করেছে – সম্প্রতি একটি স্ক্রিনশট শেয়ার করেছে যা দেখায় যে তারা কন্ট্রোল প্যানেলের সাথে আপস করেছে ব্যাডবক্স 2.0দূষিত সফ্টওয়্যার দ্বারা চালিত একটি বিশাল চীন-ভিত্তিক বটনেট যা অনেকগুলি অ্যান্ড্রয়েড টিভি স্ট্রিমিং বক্সে আগে থেকে ইনস্টল করা আছে। এফবিআই এবং গুগল উভয়ই বলে যে তারা ব্যাডবক্স 2.0 এর পিছনের লোকদের খুঁজছে এবং কিমওল্ফ বটমাস্টারদের বড়াই করার জন্য ধন্যবাদ, আমাদের এখন এটি কী তা সম্পর্কে আরও পরিষ্কার ধারণা থাকতে পারে।

আমাদের 2026 সালের প্রথম গল্প, দ্য কিমওল্ফ বটনেট ইজ স্টকিং ইউর লোকাল নেটওয়ার্ক, বিশদ বিবরণ দেয় অনন্য এবং অত্যন্ত আক্রমণাত্মক পদ্ধতি যা কিমওল্ফ ছড়িয়ে দিতে ব্যবহার করে। গল্পটি সতর্ক করে যে বেশিরভাগ সিস্টেমে কিমওল্ফ সংক্রমিত হয়েছিল অনানুষ্ঠানিক অ্যান্ড্রয়েড টিভি বক্স যা সাধারণত এককালীন ফি দিয়ে সীমাহীন (পাইরেটেড) চলচ্চিত্র এবং টিভি স্ট্রিমিং পরিষেবাগুলি দেখার উপায় হিসাবে বাজারজাত করা হয়।

আমাদের 8 জানুয়ারির গল্প, আইসুরু এবং কিমওল্ফ বটনেট থেকে কে উপকৃত হয়েছে?, একাধিক সূত্রের উদ্ধৃতি দিয়ে বলেছে যে কিমওল্ফের বর্তমান প্রশাসকরা উপনাম দ্বারা পরিচিত ছিলেন।ডর্ট“এবং”বরফ” এই মাসের শুরুর দিকে, ডর্চ এবং স্নোর একজন ঘনিষ্ঠ প্রাক্তন সহযোগী শেয়ার করেছেন যে তিনি যা বলেছিলেন তা ছিল একটি স্ক্রিনশট যা কিমওল্ফ বটমাস্টাররা ব্যাডবক্স 2.0 বটনেট কন্ট্রোল প্যানেলে লগ ইন করার সময় নিয়েছিল৷

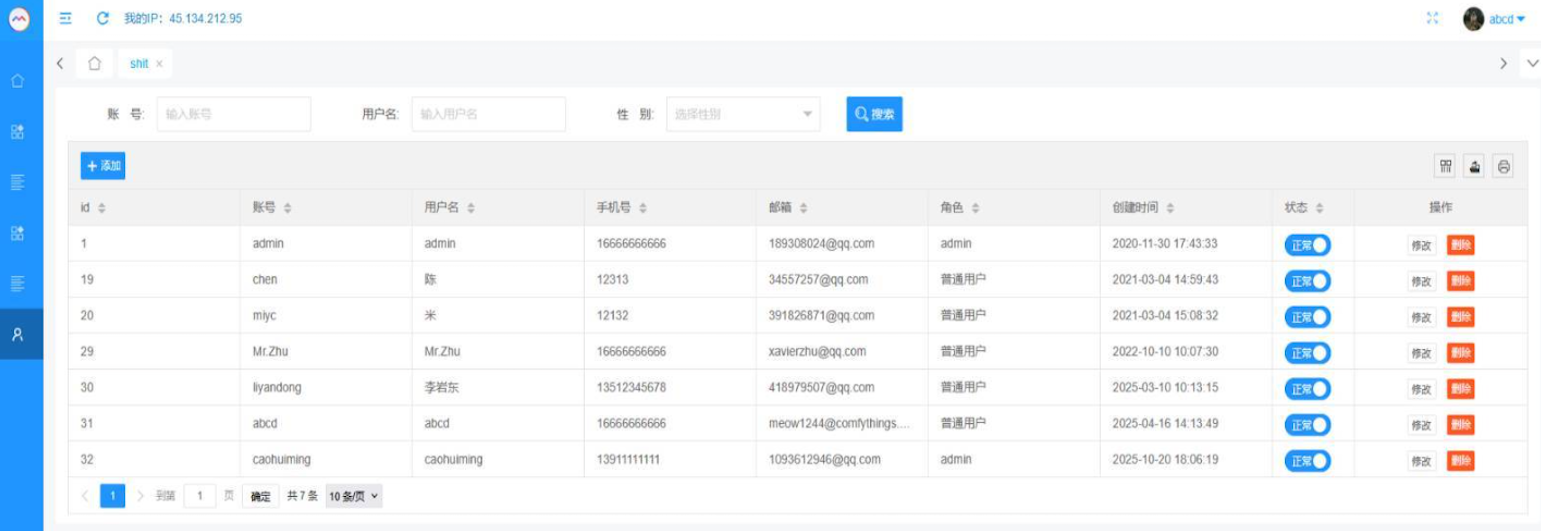

সেই স্ক্রিনশট, যার একটি অংশ নীচে দেখানো হয়েছে, কন্ট্রোল প্যানেলের সাতটি অনুমোদিত ব্যবহারকারীকে দেখায়, যার মধ্যে একটি অন্যদের সাথে ঠিক মেলে না: আমার উত্স অনুসারে, অ্যাকাউন্ট “a B C D(যেটি লগ ইন করা আছে এবং স্ক্রিনশটের উপরের ডানদিকে তালিকাভুক্ত করা হয়েছে) ডর্টের অন্তর্গত, যিনি কোনওভাবে ব্যাডবক্স 2.0 বটনেটের বৈধ ব্যবহারকারী হিসাবে তার ইমেল ঠিকানা যুক্ত করতে পারেন।

ব্যাডবক্স 2.0 বটনেটের কন্ট্রোল প্যানেল সাতটি অনুমোদিত ব্যবহারকারী এবং তাদের ইমেল ঠিকানা তালিকাভুক্ত করে। বড় করতে ক্লিক করুন.

ব্যাডবক্সের একটি বহুতল ইতিহাস রয়েছে যা অক্টোবর 2025 সালে কিমওল্ফের উত্থানের আগে থেকে। 2025 সালের জুলাই মাসে, Google ব্যাডবক্স 2.0 পরিচালনা করার জন্য অভিযুক্ত 25 অজ্ঞাতনামা আসামীদের বিরুদ্ধে একটি “জন ডো” মামলা (পিডিএফ) দায়ের করে, যেটিকে Google 1 মিলিয়নেরও বেশি অননুমোদিত অ্যান্ড্রয়েড ডিভাইসে অননুমোদিত বিজ্ঞাপনের সাথে জড়িত বটনেট হিসাবে বর্ণনা করেছে। গুগল বলেছে যে ব্যাডবক্স 2.0, বিভিন্ন ডিভাইসের সাথে আপস করার পাশাপাশি, কেনার আগে বেসরকারী মার্কেটপ্লেস থেকে দূষিত অ্যাপ ডাউনলোড করার জন্য ডিভাইসগুলিকে সংক্রামিত করতে পারে।

গুগলের মামলা 2025 সালের জুনের একটি পরামর্শের পরে আসে ফেডারেল ব্যুরো অফ ইনভেস্টিগেশন (এফবিআই), যা সতর্ক করেছিল যে সাইবার অপরাধীরা হয় ব্যবহারকারী কেনার আগে ম্যালওয়্যার সহ পণ্যগুলি কনফিগার করে হোম নেটওয়ার্কগুলিতে অননুমোদিত অ্যাক্সেস অর্জন করছে, বা ডিভাইসটিকে সংক্রামিত করছে কারণ এটি ব্যাকডোর রয়েছে এমন প্রয়োজনীয় অ্যাপ্লিকেশনগুলি ডাউনলোড করে – সাধারণত সেট আপ প্রক্রিয়া চলাকালীন।

এফবিআই বলেছে যে ব্যাডবক্স 2.0 আসল ব্যাডবক্স প্রচারাভিযান ব্যাহত হওয়ার পরে 2024 সালে আবিষ্কৃত হয়েছিল। আসল ব্যাডবক্সটি 2023 সালে শনাক্ত করা হয়েছিল এবং এতে প্রাথমিকভাবে Android অপারেটিং সিস্টেম ডিভাইস (টিভি বক্স) রয়েছে যা কেনার আগে ব্যাকডোর ম্যালওয়্যারের সাথে আপস করা হয়েছিল।

KrebsOnSecurity প্রাথমিকভাবে এই দাবি নিয়ে সন্দিহান ছিল যে কিমওল্ফ বটমাস্টাররা ব্যাডবক্স 2.0 বটনেট হ্যাক করেছে। অর্থাৎ, যতক্ষণ না আমরা উপরের স্ক্রিনশটে qq.com ইমেল ঠিকানার ইতিহাস অন্বেষণ করা শুরু করি।

ক্যাথোড

ঠিকানার জন্য একটি অনলাইন অনুসন্ধান 34557257@qq.com (উপরের স্ক্রিনশটে ব্যবহারকারী হিসাবে চিত্রিত”চেইন“) নির্দেশ করে যে এটি বেশ কয়েকটি চীন-ভিত্তিক প্রযুক্তি কোম্পানির যোগাযোগের বিন্দু হিসাবে তালিকাভুক্ত হয়েছে, যার মধ্যে রয়েছে:

–বেইজিং হং ডেক ওয়াং বিজ্ঞান ও প্রযুক্তি কোং, লিমিটেড

–বেইজিং হেংচুয়াং ভিশন মোবাইল মিডিয়া প্রযুক্তি কোং, লিমিটেড

–মক্সিন বেইজিং বিজ্ঞান ও প্রযুক্তি কোং, লি.

বেইজিং হং ডেক ওয়াং বিজ্ঞানের ওয়েবসাইট asmeisvip[.]নেটএকটি ডোমেন যা মার্চ 2025 রিপোর্টে ফ্ল্যাগ করা হয়েছিল মানুষের নিরাপত্তা ব্যাডবক্স 2.0 বটনেটের বিতরণ এবং পরিচালনার সাথে যুক্ত কয়েক ডজন সাইটের একটি হিসাবে। অনুরূপ জন্য moix[.]comবেইজিং হেংচুয়াং ভিশন মোবাইলের সাথে যুক্ত একটি ডোমেন।

লঙ্ঘন ট্র্যাকিং সেবা একটি অনুসন্ধান কনস্টেলা ইন্টেলিজেন্স 34557257@qq.com এক পর্যায়ে পাসওয়ার্ড ব্যবহার করতে আবিষ্কৃত হয়”cdh76111” কনস্টেলায় সেই পাসওয়ার্ডে পিভোটিং দেখায় যে এটি শুধুমাত্র দুটি অন্য ইমেল অ্যাকাউন্ট দ্বারা ব্যবহৃত হয়: daihaic@gmail.com এবং cathead@gmail.com.

কনস্টেলা দেখতে পেয়েছে যে cathead@gmail.com 2021 সালে jd.com (চীনের বৃহত্তম অনলাইন খুচরা বিক্রেতা) এ “陈代海” নামে একটি অ্যাকাউন্ট নিবন্ধিত করেছে, যার অনুবাদ হল “চেন ডাইহাই” অনুযায়ী DomainTools.comচেন ডাইহাই নামটি Moyix এর মূল রেজিস্ট্রেশন রেকর্ডে উপস্থিত রয়েছে (2008)[.]com, ইমেইল ঠিকানা সহ cathead@astrolink[.]cn.

ঘটনাক্রমে, Astrolink[.]হিউম্যান সিকিউরিটি 2025 রিপোর্টে চিহ্নিত ব্যাডবক্স 2.0 ডোমেনগুলির মধ্যে একটি CN। DomainTools cathead@astrolink খুঁজে পায়[.]cn সহ এক ডজনেরও বেশি ডোমেন নিবন্ধন করতে ব্যবহৃত হয়েছিল vmud[.]নেটমানব নিরাপত্তা দ্বারা ট্যাগ করা আরেকটি ব্যাডবক্স 2.0 ডোমেন।

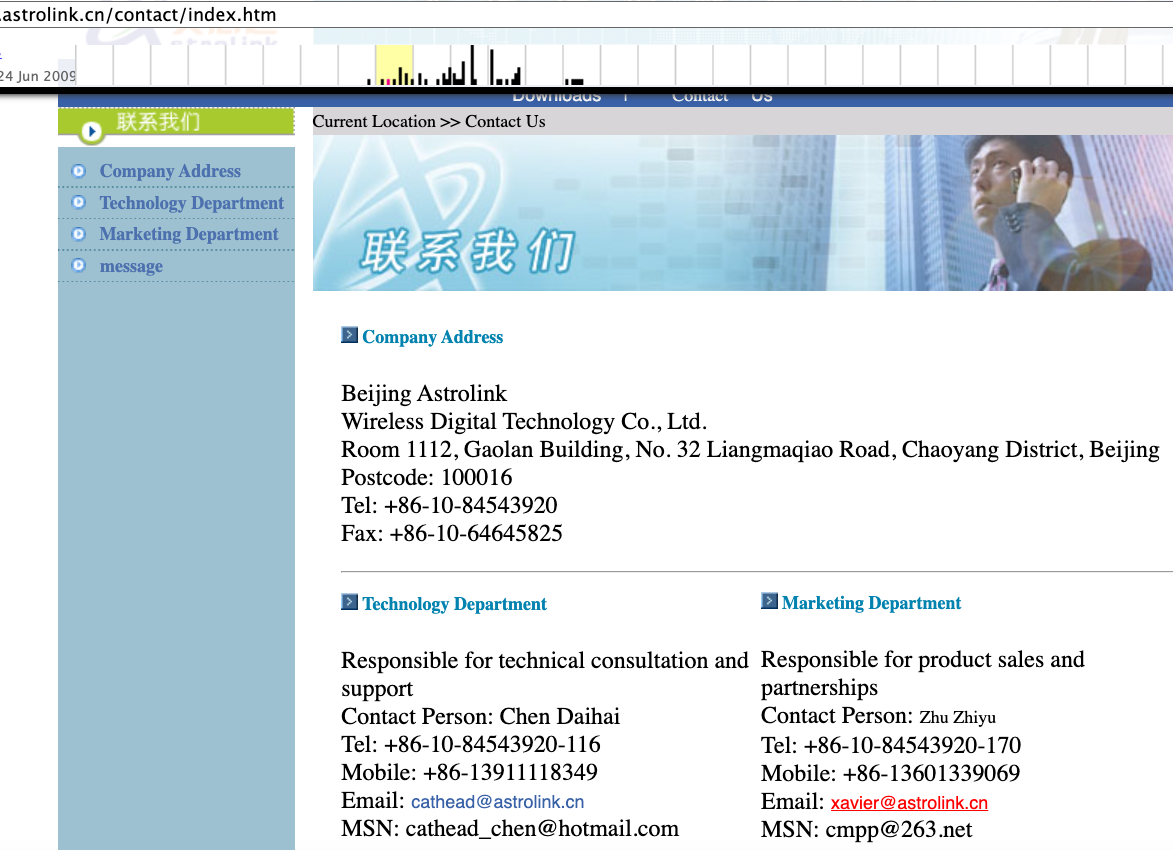

জেভিয়ার্স

Astrolink এর একটি ক্যাশড কপি[.]Archive.org-এ সংরক্ষিত cn দেখায় যে ওয়েবসাইটটি একটি মোবাইল অ্যাপ ডেভেলপমেন্ট কোম্পানির অন্তর্গত যার পুরো নাম বেইজিং Astrolink ওয়্যারলেস ডিজিটাল প্রযুক্তি কোং, লিমিটেড. সংরক্ষণাগারভুক্ত ওয়েবসাইটটি একটি “আমাদের সাথে যোগাযোগ করুন” পৃষ্ঠা প্রকাশ করে যা কোম্পানির প্রযুক্তি বিভাগের অংশ হিসাবে চেন ডাইহাইকে তালিকাভুক্ত করে। সেই যোগাযোগ পৃষ্ঠায় প্রদর্শিত দ্বিতীয় ব্যক্তি ঝু ঝিউএবং তাদের ইমেইল ঠিকানা হিসাবে তালিকাভুক্ত করা হয় xavier@astrolink[.]cn.

Astrolink এর ওয়েবসাইটের Google-অনুবাদিত সংস্করণ, প্রায় 2009। ছবি: Archive.org।

বিচক্ষণ পাঠকরা দেখতে পাবেন যে ব্যবহারকারী মিঃ ঝু ব্যাডবক্স 2.0 প্যানেলে ব্যবহৃত ইমেল ঠিকানা xavierzhu@qq.com. কনস্টেলায় এই ঠিকানার অনুসন্ধানে Zhu Xiyu নামে নিবন্ধিত একটি jd.com অ্যাকাউন্ট প্রকাশ পায়। এই অ্যাকাউন্টের দ্বারা ব্যবহৃত একটি অনন্য পাসওয়ার্ড ঠিকানা দ্বারা ব্যবহৃত পাসওয়ার্ডের সাথে মেলে xavierzhu@gmail.comJoe DomainTools আবিষ্কৃত Astrolink এর মূল নিবন্ধক[.]সি.এন.

প্রশাসক

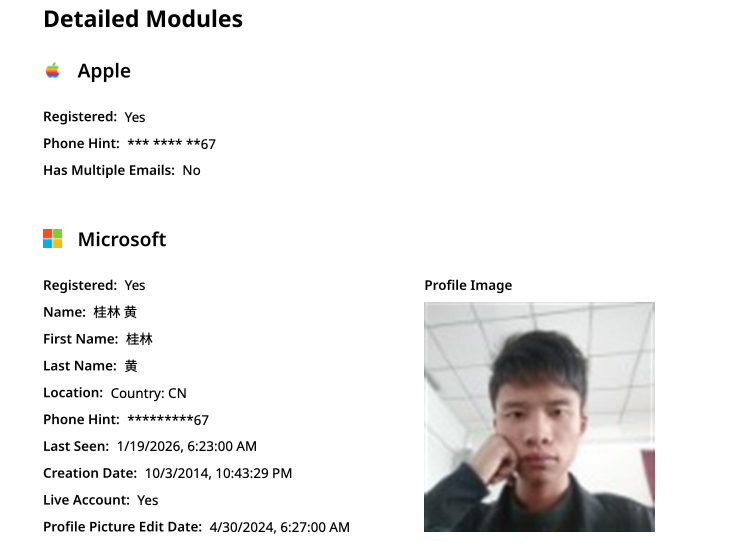

ব্যাডবক্স 2.0 প্যানেলে তালিকাভুক্ত প্রথম অ্যাকাউন্ট – “অ্যাডমিন”, নভেম্বর 2020 এ নিবন্ধিত – ইমেল ঠিকানা ব্যবহার করা হয়েছে 189308024@qq.com. DomainTools দেখায় যে এই ইমেলটি 2022 ডোমেনের নিবন্ধন রেকর্ডে পাওয়া গেছে গিলিনক্লাউড[.]cnযার মধ্যে নিবন্ধনকারীর নাম রয়েছে”হুয়াং গুইলিন“

কনস্টেলা দেখেছে যে 189308024@qq.com একটি চায়না ফোন নম্বরের সাথে যুক্ত 18681627767. ওপেন সোর্স ইন্টেলিজেন্স প্ল্যাটফর্ম osint.industry দেখা যাচ্ছে যে এই ফোন নম্বরটি 2014 সালে নামের অধীনে তৈরি একটি Microsoft প্রোফাইলের সাথে লিঙ্ক করা হয়েছে৷ গুইলিন হুয়াং (桂林黄). সাইবার গোয়েন্দা প্ল্যাটফর্ম স্পাইক্লাউড ফোন নম্বরটি 2017 সালে চীনা সোশ্যাল মিডিয়া প্ল্যাটফর্ম ওয়েইবোতে ব্যবহারকারীর নামে একটি অ্যাকাউন্ট তৈরি করতে ব্যবহৃত হয়েছিল বলে জানা গেছে।h_guilin“

লঙ্ঘন ট্র্যাকিং পরিষেবা osintindustries.com অনুসারে, গুইলিন হুয়াং-এর মাইক্রোসফ্ট অ্যাকাউন্টের সাথে যুক্ত পাবলিক তথ্য।

বাকি তিনজন ব্যবহারকারী এবং সংশ্লিষ্ট qq.com ইমেল ঠিকানা সবই চীনের ব্যক্তিদের সাথে যুক্ত ছিল। যাইহোক, তাদের কারোরই (বা মিঃ হুয়াং) চেন দাহাই এবং ঝু শিউ – বা সেই বিষয়ের জন্য কোনও কর্পোরেট সংস্থার দ্বারা তৈরি এবং পরিচালিত সত্তার সাথে কোনও আপাত সংযোগ ছিল না। এছাড়াও, এই ব্যক্তিদের কেউ মন্তব্যের জন্য অনুরোধে সাড়া দেয়নি।

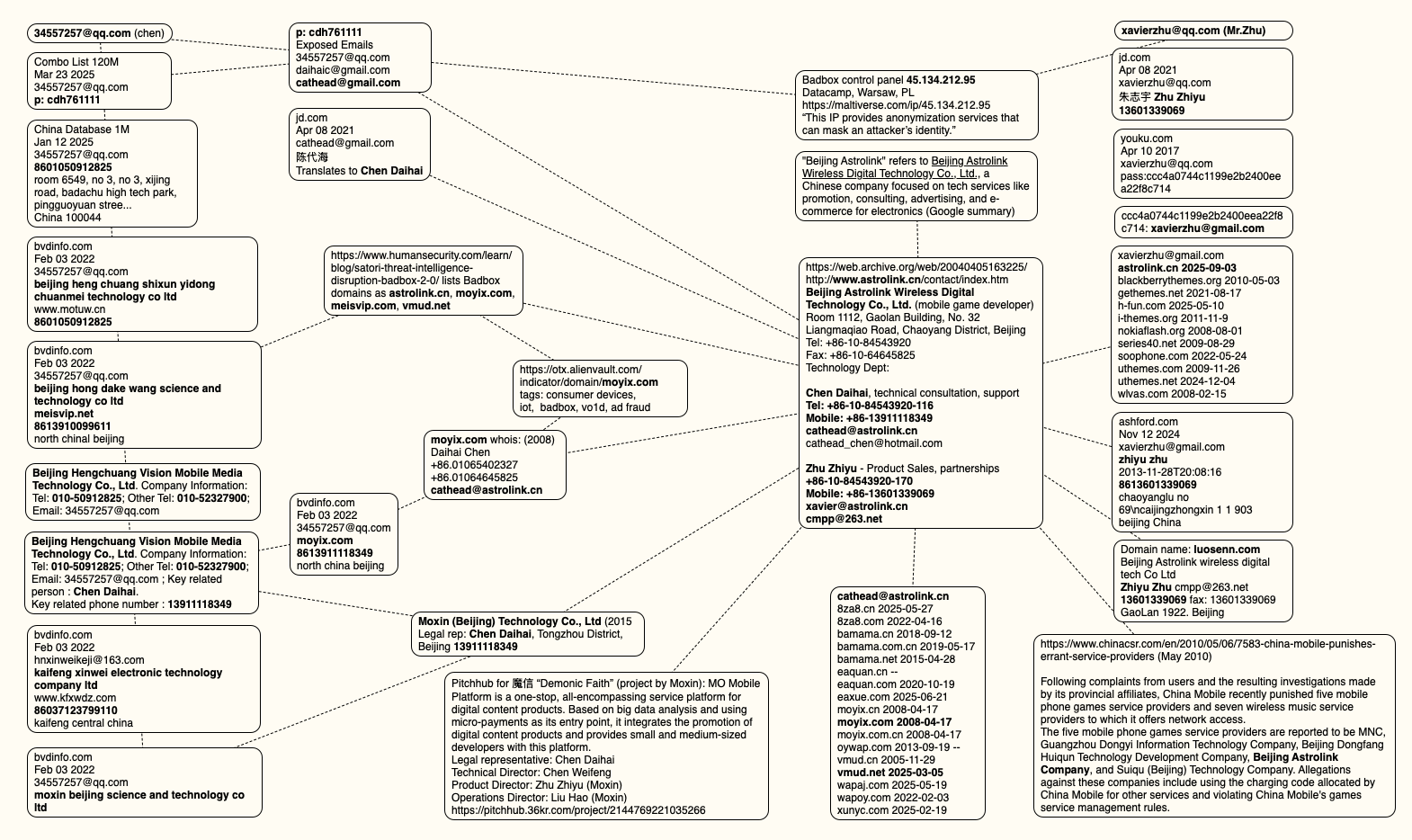

নিচের মাইন্ড ম্যাপে ইমেল ঠিকানা, কোম্পানির নাম এবং ফোন নম্বর অনুসন্ধানের পিভটগুলি অন্তর্ভুক্ত রয়েছে যা চেন ডাহাই, ঝু শিউ এবং ব্যাডবক্স 2.0 এর মধ্যে সংযোগের পরামর্শ দেয়৷

এই মাইন্ড ম্যাপে ইমেল ঠিকানা, কোম্পানির নাম এবং ফোন নম্বরের অনুসন্ধান পিভটগুলি রয়েছে যা চেন ডাইহাই এবং ঝু শিউকে ব্যাডবক্স 2.0-এর সাথে লিঙ্ক করতে দেখা যাচ্ছে। বড় করতে ক্লিক করুন.

অননুমোদিত অ্যাক্সেস

কিমওল্ফ বটমাস্টারদের ব্যাডবক্স 2.0 বটনেটে সরাসরি অ্যাক্সেস থাকতে পারে এই ধারণাটি একটি বড় ব্যাপার, কিন্তু কিমওল্ফ নতুন ডিভাইসে কীভাবে ছড়িয়ে পড়ে তা সত্যিই ব্যাখ্যা করার জন্য কিছু পটভূমি প্রয়োজন। বটমাস্টাররা আবিষ্কার করেছেন যে তারা ব্যবহারকারীর স্থানীয় নেটওয়ার্কে ফায়ারওয়ালের পিছনে দুর্বল ডিভাইসগুলিতে দূষিত কমান্ড পাঠানোর জন্য আবাসিক প্রক্সি পরিষেবাগুলি চালাতে পারে৷

কিমওল্ফের দ্বারা আবিষ্কৃত দুর্বল সিস্টেমগুলি হল প্রাথমিকভাবে ইন্টারনেট অফ থিংস (IoT) ডিভাইস যেমন পরীক্ষিত অ্যান্ড্রয়েড টিভি বক্স এবং ডিজিটাল ফটো ফ্রেম যাতে কোনও স্পষ্ট নিরাপত্তা বা প্রমাণীকরণ বিল্ট-ইন নেই৷ সহজ কথায়, আপনি যদি এই ডিভাইসগুলির সাথে যোগাযোগ করতে পারেন তবে আপনি একটি একক কমান্ড দিয়ে তাদের সাথে আপস করতে পারেন।

আমাদের 2 জানুয়ারী গল্পে প্রক্সি-ট্র্যাকিং ফার্মের গবেষণা দেখানো হয়েছে সিনথিয়েন্টযা 11টি ভিন্ন আবাসিক প্রক্সি প্রদানকারীকে সতর্ক করেছে যে তাদের প্রক্সি এন্ডপয়েন্টগুলি এই ধরণের স্থানীয় নেটওয়ার্ক অনুসন্ধান এবং শোষণের জন্য অপব্যবহারের জন্য ঝুঁকিপূর্ণ।

এই দুর্বল প্রক্সি প্রদানকারীর অধিকাংশই তখন থেকে ক্লায়েন্টদের একটি আবাসিক প্রক্সি এন্ডপয়েন্টের স্থানীয় নেটওয়ার্কে অ্যাক্সেস করা থেকে বিরত রাখার জন্য পদক্ষেপ নিয়েছে, এবং এটা দেখা যাচ্ছে যে Kimwolf আর মাত্র কয়েকটি আবাসিক প্রক্সি প্রদানকারীকে কাজে লাগিয়ে লক্ষ লক্ষ ডিভাইসে দ্রুত ছড়িয়ে দিতে পারবে না।

যাইহোক, সেই ব্যাডবক্স 2.0 স্ক্রিনশটের উত্সটি বলেছে যে কিমওল্ফ বটমাস্টাররা পুরো সময় তাদের আস্তিনে কিছু ছিল: ব্যাডবক্স 2.0 বটনেট কন্ট্রোল প্যানেলে গোপন অ্যাক্সেস।

“ডর্ট অননুমোদিত অ্যাক্সেস পেয়েছে,” সূত্রটি বলেছে। “সুতরাং, সাধারণ প্রক্সি প্রদানকারীরা এটিকে প্যাচ করেছে৷ কিন্তু ব্যাডবক্স নিজেই প্রক্সি বিক্রি করে না, তাই এটি প্যাচ করা হয়নি৷ এবং যতক্ষণ না ডল্টগুলির ব্যাডবক্সে অ্যাক্সেস থাকবে, তারা ব্যাডবক্স 2.0 এর সাথে সংযুক্ত একটি টিভি বাক্সে সরাসরি KimWolf ম্যালওয়্যার লোড করতে সক্ষম হবে৷”

সূত্রটি বলেছে যে ডর্ট কীভাবে ব্যাডবক্স বটনেট প্যানেলে অ্যাক্সেস পেয়েছে তা স্পষ্ট নয়। কিন্তু ডর্টের বিদ্যমান অ্যাকাউন্টটি আরও বেশি দিন থাকার সম্ভাবনা কম: আমাদের সমস্ত তথ্য সেই চিত্রটির একটি অনুলিপি পেয়েছে, পাশাপাশি কন্ট্রোল প্যানেলের স্ক্রিনশটে তালিকাভুক্ত qq.com ইমেল ঠিকানায় দৃশ্যত দুর্বৃত্ত ABCD অ্যাকাউন্ট সম্পর্কে প্রশ্ন পেয়েছে।