পাসওয়ার্ড ব্যবহারযোগ্যতা এবং নিরাপত্তা মধ্যে উত্তেজনা একটি ধ্রুবক বিন্দু থেকে যায়. প্রমাণীকরণকে শক্তিশালী করার জন্য ডিজাইন করা নিয়ন্ত্রণগুলি প্রায়শই জটিলতার পরিচয় দেয়, যা ব্যবহারকারীদের সত্যিকারের অপ্রত্যাশিত শংসাপত্রের পরিবর্তে পরিচিত নিদর্শনগুলির উপর নির্ভর করতে উত্সাহিত করে। অনুশীলনে, এটি প্রায়শই একটি প্রতিষ্ঠানের নিজস্ব ভাষা থেকে প্রাপ্ত পাসওয়ার্ডের ফলাফল হয়।

আক্রমণকারীরা দীর্ঘদিন ধরে এই আচরণগত প্যাটার্নকে স্বীকৃতি দিয়েছে এবং এটিকে শোষণ করে চলেছে। কৃত্রিম বুদ্ধিমত্তা বা অত্যাধুনিক অনুমান অ্যালগরিদমের উপর নির্ভর করার পরিবর্তে, অনেক শংসাপত্র আক্রমণগুলি আরও সহজ কিছু দিয়ে শুরু হয়: প্রাসঙ্গিক ভাষা ব্যবহার করে এবং এটিকে অত্যন্ত লক্ষ্যযুক্ত পাসওয়ার্ড অনুমানে রূপান্তরিত করে।

কাস্টম ওয়ার্ড লিস্ট জেনারেটর (CEWL) এর মতো সরঞ্জামগুলি অতিরিক্ত প্রযুক্তিগত জটিলতা প্রবর্তন না করে এই প্রক্রিয়াটিকে দক্ষ এবং পুনরাবৃত্তিযোগ্য করে তোলে, গোলমাল এবং সনাক্তকরণের ঝুঁকি হ্রাস করার সময় সাফল্যের হারকে উল্লেখযোগ্যভাবে উন্নত করে।

এই আক্রমণকারী আচরণ ব্যাখ্যা করতে সাহায্য করে কেন NIST SP 800-63B স্পষ্টভাবে পাসওয়ার্ডে প্রসঙ্গ-নির্দিষ্ট শব্দ ব্যবহারের বিরুদ্ধে পরামর্শ দেয়, যার মধ্যে পরিষেবার নাম, ব্যবহারকারীর নাম, এবং সম্পর্কিত ডেরিভেটিভগুলি রয়েছে৷ যাইহোক, সেই নির্দেশিকা প্রয়োগ করার জন্য আক্রমণকারীরা কীভাবে বাস্তব-বিশ্বের আক্রমণে এই শব্দ তালিকাগুলি সংগ্রহ করে এবং পরিচালনা করে তা বোঝার প্রয়োজন।

এই পার্থক্যটি গুরুত্বপূর্ণ কারণ অনেক প্রতিরক্ষামূলক কৌশল এখনও ধরে নেয় যে পাসওয়ার্ড অনুমান করা বিস্তৃত, সাধারণ ডেটাসেটের উপর নির্ভর করে।

টার্গেট ওয়ার্ডলিস্ট আসলে কোথা থেকে আসে?

CeWL হল একটি ওপেন সোর্স ওয়েব ক্রলার যা ওয়েবসাইট থেকে শব্দ বের করে এবং সেগুলিকে স্ট্রাকচার্ড তালিকায় কম্পাইল করে। এটি ডিফল্টরূপে কালি লিনাক্স এবং প্যারট ওএসের মতো ব্যাপকভাবে ব্যবহৃত অনুপ্রবেশ পরীক্ষার বিতরণে অন্তর্ভুক্ত করা হয়েছে, যা আক্রমণকারী এবং ডিফেন্ডার উভয়ের জন্য প্রবেশের বাধা কমিয়ে দেয়।

আক্রমণকারীরা একটি প্রতিষ্ঠানের সর্বজনীন-মুখী ডিজিটাল উপস্থিতি ক্রল করার জন্য CeWL ব্যবহার করে এবং পরিভাষা সংগ্রহ করে যা প্রতিফলিত করে যে সংস্থাটি বাহ্যিকভাবে কীভাবে যোগাযোগ করে।

এর মধ্যে সাধারণত কোম্পানির পরিষেবার বিবরণ, ডকুমেন্টেশনের সম্মুখীন হওয়া অভ্যন্তরীণ বাক্যাংশ এবং শিল্প-নির্দিষ্ট ভাষা অন্তর্ভুক্ত থাকে যা সাধারণ পাসওয়ার্ড অভিধানে প্রদর্শিত হবে না।

এই পদ্ধতির কার্যকারিতা অভিনবত্ব নয়, প্রাসঙ্গিকতার মধ্যে রয়েছে। ফলস্বরূপ শব্দ তালিকাগুলি ঘনিষ্ঠভাবে সেই শব্দভাণ্ডারকে প্রতিফলিত করে যা ব্যবহারকারীরা ইতিমধ্যেই তাদের প্রতিদিনের কাজে সম্মুখীন হয় এবং তাই পাসওয়ার্ড তৈরিকে প্রভাবিত করার সম্ভাবনা বেশি।

ভেরিজনের ডেটা লঙ্ঘনের তদন্ত প্রতিবেদনে দেখা গেছে যে 44.7% লঙ্ঘনের ক্ষেত্রে চুরি হওয়া শংসাপত্র জড়িত।

কমপ্লায়েন্ট পাসওয়ার্ড নীতি সহ সক্রিয় ডিরেক্টরিকে অনায়াসে সুরক্ষিত করুন, 4+ বিলিয়নের বেশি আপস করা পাসওয়ার্ড ব্লক করুন, নিরাপত্তা বৃদ্ধি করুন এবং সহায়তার ঝামেলা কম করুন!

বিনামূল্যে জন্য এটি চেষ্টা করুন

পাবলিক-মুখী বিষয়বস্তু থেকে পাসওয়ার্ড অনুমান পর্যন্ত

ক্রল গভীরতা এবং ন্যূনতম শব্দের দৈর্ঘ্য নিয়ন্ত্রণ করতে CEWL কনফিগার করা যেতে পারে, যা আক্রমণকারীদের কম-মূল্যের ফলাফল বাদ দিতে দেয়। এইভাবে ফসল কাটা হলে, আউটপুট ভবিষ্যদ্বাণীকৃত রূপান্তরের মাধ্যমে বাস্তবসম্মত পাসওয়ার্ড প্রার্থী তৈরি করে।

একটি স্বাস্থ্যসেবা সংস্থার জন্য, উদাহরণস্বরূপ, একটি হাসপাতাল, জনসাধারণের মুখোমুখী উপকরণগুলি সংস্থার নাম, এর অবস্থানের উল্লেখ, বা এটি যে পরিষেবাগুলি বা চিকিত্সা প্রদান করে তার মতো পদগুলি হাইলাইট করতে পারে।

এই শব্দগুলি খুব কমই আলাদাভাবে পাসওয়ার্ড হিসাবে ব্যবহার করা হয়, বরং এটি একটি মৌলিক প্রার্থী সেট হিসাবে কাজ করে, যা আক্রমণকারীরা পদ্ধতিগতভাবে সাধারণ প্যাটার্নগুলি যেমন সংখ্যাসূচক প্রত্যয়, ক্যাপিটালাইজেশন, বা সংযোজিত চিহ্ন ব্যবহার করে প্রশংসনীয় পাসওয়ার্ড অনুমান তৈরি করে।

আক্রমণকারীরা পাসওয়ার্ড হ্যাশ পেয়ে গেলে, প্রায়শই তৃতীয় পক্ষের লঙ্ঘন বা ইনফোস্টিলার সংক্রমণের মাধ্যমে, হ্যাশক্যাটের মতো সরঞ্জামগুলি এই মিউটেশন নিয়মগুলিকে স্কেলে প্রয়োগ করে। লক্ষ লক্ষ লক্ষ্য প্রার্থী তৈরি করা যেতে পারে এবং আপোসকৃত ডেটার বিরুদ্ধে দক্ষতার সাথে পরীক্ষা করা যেতে পারে।

একই শব্দ তালিকা লাইভ প্রমাণীকরণ পরিষেবাগুলির বিরুদ্ধেও ব্যবহার করা যেতে পারে, যেখানে আক্রমণকারীরা সনাক্তকরণ বা অ্যাকাউন্ট লকআউটের সম্ভাবনা কমাতে থ্রটলিং, সময় বা কম এবং ধীর অনুমান করার কৌশলগুলির উপর নির্ভর করতে পারে।

কেন পাসওয়ার্ড জটিলতা নিয়ম এখনও ব্যর্থ?

একটি বড় চ্যালেঞ্জ হল যে এইভাবে তৈরি করা অনেক পাসওয়ার্ড স্ট্যান্ডার্ড জটিলতার প্রয়োজনীয়তা পূরণ করে।

স্পেকপসের ছয় বিলিয়নেরও বেশি আপোসকৃত পাসওয়ার্ডের বিশ্লেষণ দেখায় যে সংস্থাগুলি এই পার্থক্যের সাথে লড়াই চালিয়ে যাচ্ছে, এমনকি যেখানে সচেতনতা এবং প্রশিক্ষণ কর্মসূচি রয়েছে। যখন পরিচিত সাংগঠনিক ভাষা থেকে পাসওয়ার্ড তৈরি করা হয়, তখন অতিরিক্ত দৈর্ঘ্য বা অক্ষরের বৈচিত্র্য অত্যন্ত প্রাসঙ্গিক বেস পদ দ্বারা প্রবর্তিত অনিশ্চয়তা কমাতে সামান্য কিছু করে।

একটি পাসওয়ার্ড যেমন Hospitalname123! এই সমস্যাটি আরও স্পষ্টভাবে দেখায়। যদিও এটি ডিফল্ট অ্যাক্টিভ ডিরেক্টরি জটিলতার প্রয়োজনীয়তা অতিক্রম করে, তবুও এটি স্বাস্থ্যসেবা পরিবেশে একটি দুর্বল বিকল্প হিসাবে রয়ে গেছে।

CeWL- থেকে প্রাপ্ত শব্দতালিকাগুলি পাবলিক-মুখী বিষয়বস্তু থেকে প্রাপ্ত প্রতিষ্ঠানের নাম এবং সংক্ষিপ্ত রূপগুলি সহজেই সনাক্ত করে, যা আক্রমণকারীদের ন্যূনতম এবং পদ্ধতিগত পরিবর্তনের মাধ্যমে প্রশংসনীয় পাসওয়ার্ডের রূপগুলি অ্যাক্সেস করতে দেয়।

টার্গেটেড ওয়ার্ডলিস্ট আক্রমণ থেকে রক্ষা করা

ওয়ার্ডলিস্ট-ভিত্তিক আক্রমণের ঝুঁকি হ্রাস করার জন্য শুধুমাত্র জটিলতার পরিবর্তে পাসওয়ার্ড তৈরির ঠিকানার নিয়ন্ত্রণ প্রয়োজন।

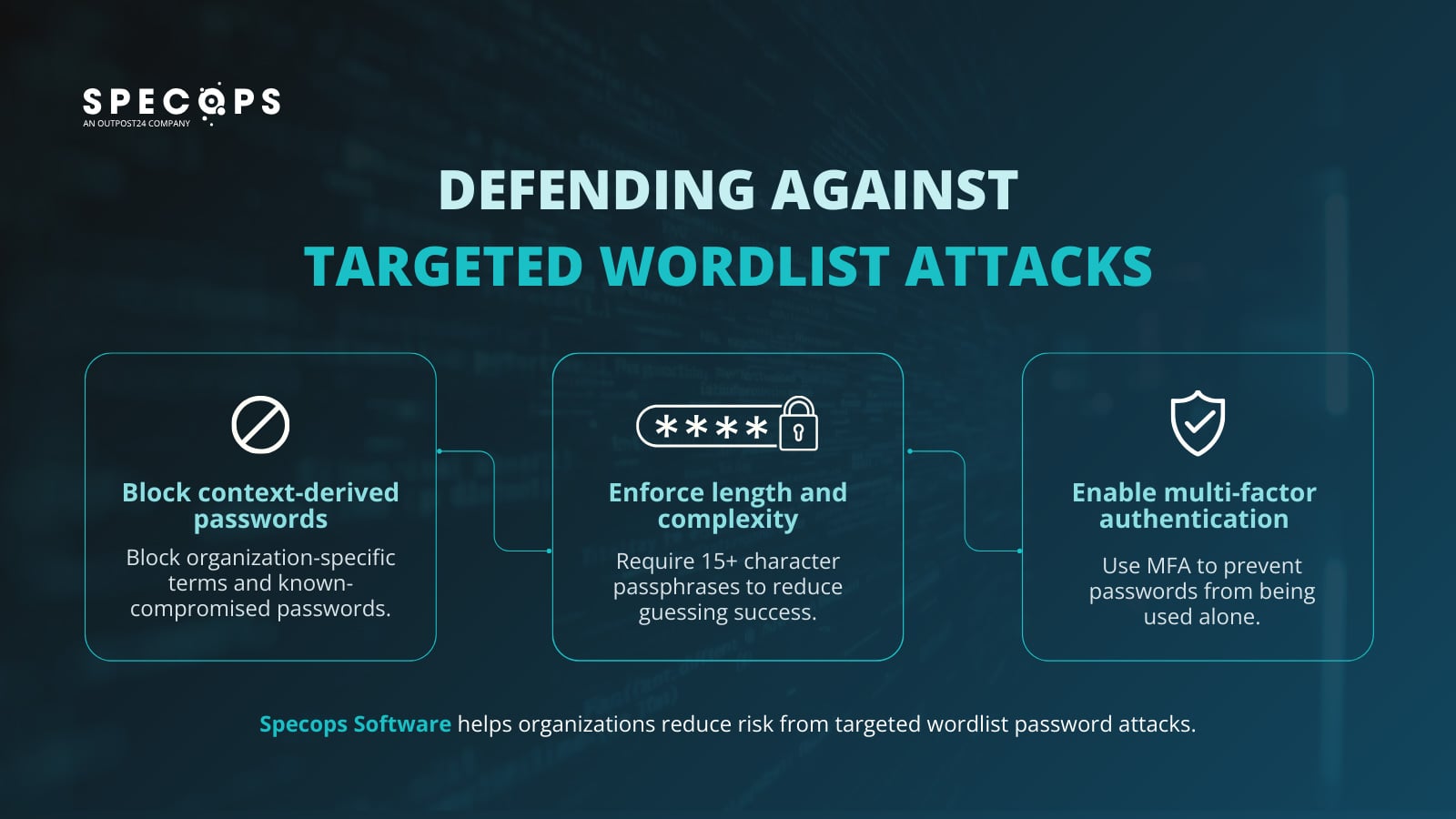

প্রসঙ্গ-প্রাপ্ত এবং পরিচিত-আপস করা পাসওয়ার্ড ব্লক করুন

কোম্পানি এবং পণ্যের নাম, অভ্যন্তরীণ প্রকল্পের শর্তাবলী, শিল্প পরিভাষা, এবং সাধারণ আক্রমণকারী প্রতিস্থাপনের মতো প্রতিষ্ঠান-নির্দিষ্ট ভাষার উপর ভিত্তি করে পাসওয়ার্ড তৈরি করা থেকে ব্যবহারকারীদের আটকান, সেইসাথে ডেটা লঙ্ঘনের ক্ষেত্রে ইতিমধ্যেই প্রকাশিত শংসাপত্রগুলি ব্লক করুন।

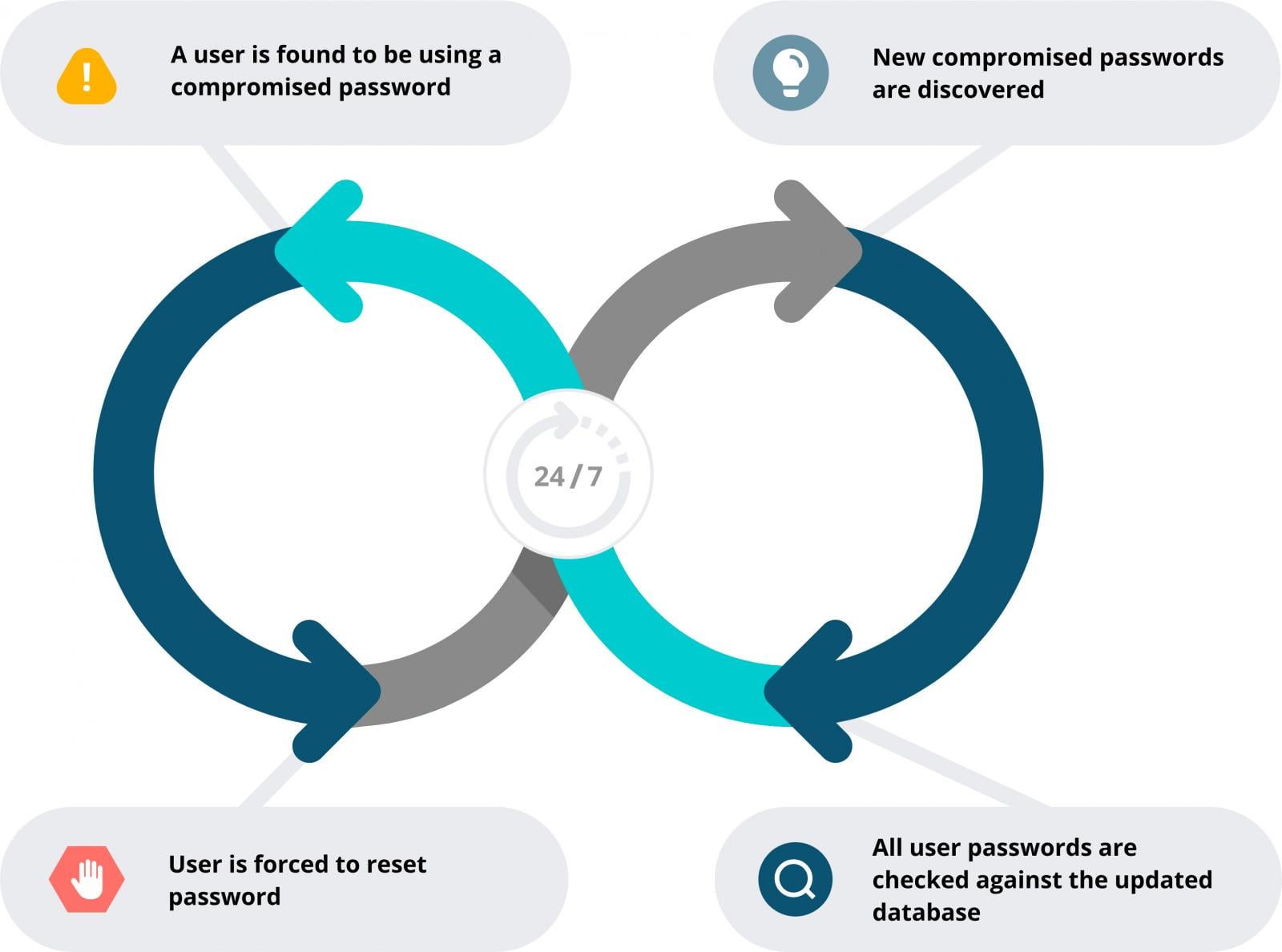

Specops পাসওয়ার্ড নীতি কাস্টম বর্জন অভিধান প্রয়োগ করতে পারে এবং ক্রমাগত 5.4 বিলিয়ন পরিচিত-আপস করা পাসওয়ার্ডের বিরুদ্ধে সক্রিয় ডিরেক্টরি স্ক্যান করতে পারে, CeWL-শৈলী ওয়ার্ডলিস্ট আক্রমণকে ব্যাহত করতে পারে এবং উন্মুক্ত শংসাপত্রের পুনঃব্যবহার হ্রাস করতে পারে।

ন্যূনতম দৈর্ঘ্য এবং জটিলতা প্রয়োগ করুন

কমপক্ষে একটি 15-অক্ষরের পাসফ্রেজ প্রয়োজন, কারণ দৈর্ঘ্য এবং অনির্দেশ্যতা ব্রুট-ফোর্স কৌশলগুলির বিরুদ্ধে সর্বোত্তম সুরক্ষা প্রদান করে। পাসফ্রেজ হল ব্যবহারকারীদের শক্তিশালী, দীর্ঘ পাসওয়ার্ড তৈরি করার সর্বোত্তম উপায়।

মাল্টি-ফ্যাক্টর প্রমাণীকরণ সক্ষম করুন (MFA)

যদি আপনি ইতিমধ্যেই না করে থাকেন তবে এটি শুরু করার সুস্পষ্ট জায়গা। একটি সহজ, কার্যকর এমএফএ সমাধান বিবেচনা করুন যেমন স্পেকপস সিকিউর অ্যাক্সেস যা উইন্ডোজ লগন, ভিপিএন এবং আরডিপি সংযোগ রক্ষা করতে পারে।

যদিও MFA পাসওয়ার্ড আপস প্রতিরোধ করে না, এটি একটি স্বতন্ত্র প্রমাণীকরণ ফ্যাক্টর হিসাবে পাসওয়ার্ড ব্যবহার করা থেকে প্রতিরোধ করে শংসাপত্রের এক্সপোজারের প্রভাবকে উল্লেখযোগ্যভাবে সীমিত করে।

বাস্তব-বিশ্ব আক্রমণের সাথে পাসওয়ার্ড নীতি সারিবদ্ধ করুন

স্ট্যাটিক সম্মতি প্রয়োজনের পরিবর্তে পাসওয়ার্ডগুলিকে একটি সক্রিয় নিরাপত্তা নিয়ন্ত্রণ হিসাবে বিবেচনা করুন। প্রসঙ্গ-প্রাপ্ত, পূর্বে প্রকাশ করা বা সহজে অনুমান করা পাসওয়ার্ড প্রতিরোধ করে এমন নীতিগুলি প্রয়োগ করা লক্ষ্যবস্তু ওয়ার্ডলিস্ট থেকে আক্রমণকারীদের লাভের মান হ্রাস করে, যখন প্রমাণপত্রের সাথে আপস করা হয় তখন এমএফএ প্রতিরক্ষার একটি অপরিহার্য দ্বিতীয় লাইন প্রদান করে।

একসাথে, এই নিয়ন্ত্রণগুলি আরও নমনীয় প্রমাণীকরণ কৌশল তৈরি করে যা প্রতিফলিত করে যে কীভাবে পাসওয়ার্ড আক্রমণগুলি ঘটে।

ব্যবহারকারীদের জন্য অপ্রয়োজনীয় জটিলতা যোগ না করে কীভাবে Specops আরও শক্তিশালী, আরও নমনীয় পাসওয়ার্ড সুরক্ষা সমর্থন করতে পারে তা জানতে আমাদের একজন বিশেষজ্ঞের সাথে কথা বলুন।

স্পনসর এবং স্পেকপস সফটওয়্যার দ্বারা লিখিত।